La historia de las amenazas internas, ya sea un empleado se encuentre descontento o sea negligente, es familiar para muchas organizaciones.

El actual ecosistema cibernético, la identificación de amenazas se ha vuelto más importante que nunca. Con el crecimiento de la tecnología y la digitalización, cada vez más organizaciones son responsables de la información de identificación personal (PII) y la propiedad intelectual (IP).

Estos activos son muy valiosos y atractivos para los ciberdelincuentes, lo que aumenta el riesgo de ataques cibernéticos.

Algunas de las amenazas más comunes en el ecosistema cibernético incluyen:

- Malware: Son programas maliciosos diseñados para dañar sistemas o robar información. Esto incluye virus, troyanos, ransomware y spyware, entre otros.

- Ataques de phishing: Los ciberdelincuentes envían correos electrónicos o mensajes falsos que parecen legítimos para engañar a los usuarios y hacer que revelen información confidencial, como contraseñas o datos bancarios.

- Ataques de ingeniería social: Los atacantes manipulan psicológicamente a las personas para obtener acceso no autorizado a sistemas o información confidencial. Esto puede incluir el engaño a empleados para revelar contraseñas o información sensible.

- Vulnerabilidades de software: Los sistemas y aplicaciones con fallas de seguridad pueden ser explotados por los atacantes para obtener acceso no autorizado. Es crucial mantener los sistemas actualizados y aplicar parches de seguridad.

- Ataques de denegación de servicio (DDoS): Los atacantes inundan los servidores o redes con tráfico malicioso para sobrecargarlos y dejarlos inaccesibles para los usuarios legítimos.

- Fuga de datos: La pérdida o exposición no autorizada de información confidencial puede resultar en daños significativos, tanto para las organizaciones como para los individuos afectados.

Para abordar las amenazas internas y detectar casos de exfiltración de datos a través de aplicaciones en la nube, puedes utilizar las siguientes técnicas:

- Supervisión de actividad de usuarios: Implementa soluciones de monitoreo y registro de actividad de usuarios en tus sistemas y aplicaciones en la nube. Estas soluciones te permitirán rastrear y analizar el comportamiento de los usuarios, identificando actividades sospechosas o inusuales, como transferencias masivas de datos o accesos no autorizados.

- Análisis de registros y eventos: Utiliza herramientas de análisis de registros y eventos para identificar patrones y anomalías en los registros de actividad de tus sistemas en la nube. Estas herramientas pueden ayudarte a detectar actividades sospechosas, como intentos de acceso no autorizado, cambios inusuales en los permisos de archivos o actividades fuera de horario laboral.

- Seguimiento de datos confidenciales: Implementa soluciones de clasificación y etiquetado de datos confidenciales en tus sistemas en la nube. Estas soluciones te permitirán identificar y rastrear la ubicación y el movimiento de datos sensibles, lo que facilitará la detección de cualquier intento de exfiltración de datos.

- Control de accesos y privilegios: Establece políticas de control de accesos y privilegios en tus sistemas en la nube. Asigna permisos de acceso de acuerdo con el principio de “menos privilegios”, lo que significa que los usuarios solo deben tener acceso a la información y funcionalidades necesarias para realizar sus tareas. Esto reducirá la superficie de ataque y limitará las oportunidades de exfiltración de datos.

- Alertas y notificaciones: Configura alertas y notificaciones para recibir avisos en caso de actividades sospechosas o intentos de exfiltración de datos. Estas alertas pueden enviarse a los administradores del sistema o a equipos de seguridad cibernética para una rápida respuesta y mitigación.

- Capacitación y concienciación: Realiza programas de capacitación y concienciación sobre seguridad cibernética para tus empleados. Enséñales sobre las amenazas internas y cómo detectar y reportar actividades sospechosas. La concienciación sobre seguridad cibernética es fundamental para fomentar una cultura de seguridad en toda la organización.

- Auditorías de seguridad: Realiza auditorías regulares de seguridad en tus sistemas en la nube para identificar posibles vulnerabilidades o brechas de seguridad. Estas auditorías te ayudarán a fortalecer tus medidas de seguridad y a mantener un entorno seguro para tus datos confidenciales.

Recuerde que estas técnicas son solo algunas de las muchas medidas que puedes implementar para abordar las amenazas internas y detectar casos de exfiltración de datos.

Cada organización puede tener requisitos y necesidades específicas, por lo que es importante adaptar estas técnicas a tu entorno y consultar con profesionales de seguridad cibernética para obtener asesoramiento especializado.

La mayoría del movimiento de datos ocurre en los últimos 50 días de empleo de los usuarios, es importante prestar especial atención a ese período y tomar medidas adicionales para detectar posibles casos de exfiltración de datos. Aquí hay algunas acciones que puedes considerar:

- Supervisión intensificada: Aumenta la supervisión de la actividad de los usuarios durante los últimos 50 días de su empleo. Esto puede incluir un monitoreo más frecuente de los registros de actividad, la revisión de los archivos y datos accedidos, y la vigilancia de cualquier transferencia de datos fuera de los patrones normales.

- Reglas de detección: Configura reglas de detección específicas para identificar comportamientos o actividades inusuales durante los últimos 50 días de empleo. Estas reglas pueden estar diseñadas para detectar cambios drásticos en el volumen de datos transferidos, accesos a información confidencial no autorizados o cualquier otro comportamiento que pueda indicar una posible exfiltración de datos.

- Monitoreo de endpoints: Implementa soluciones de monitoreo de endpoints en los dispositivos utilizados por los usuarios durante los últimos 50 días de su empleo. Estas soluciones pueden registrar y analizar la actividad en los dispositivos, incluyendo la transferencia de archivos y el uso de aplicaciones en la nube, para identificar posibles casos de exfiltración de datos.

- Alertas de salida de datos: Configura alertas y notificaciones para recibir avisos cuando se detecte un flujo inusual de datos fuera de la red o de los sistemas en la nube durante los últimos 50 días de empleo de un usuario. Estas alertas pueden indicar intentos de exfiltración de datos y permitir una respuesta rápida para prevenir pérdidas o filtraciones de información sensible.

- Evaluación de riesgos: Realiza una evaluación de riesgos específica para los usuarios durante los últimos 50 días de su empleo. Considera factores como el acceso a datos confidenciales, los privilegios y permisos otorgados, y cualquier cambio en su comportamiento o actitud hacia la organización. Esta evaluación puede ayudar a identificar posibles riesgos y a tomar medidas preventivas adicionales.

- Control de salida de datos: Implementa controles de salida de datos durante los últimos 50 días de empleo de los usuarios. Esto puede incluir restricciones en la transferencia de archivos confidenciales, el monitoreo de dispositivos de almacenamiento externo y la revisión manual de cualquier solicitud de extracción de datos.

Recuerda que cada organización es única y puede tener diferentes necesidades y desafíos en cuanto a la detección de exfiltración de datos. Estas acciones proporcionan una base para abordar los movimientos de datos durante los últimos 50 días de empleo, pero es importante adaptarlas y personalizarlas según las circunstancias y los riesgos específicos de tu organización.

El análisis presentado en esta publicación se basa en datos de uso anónimos recopilados por la plataforma Netskope Security Cloud relacionados con un subconjunto de clientes de Netskope con autorización previa.

Alcance

En el ámbito de la investigación que nos ocupa, el concepto de amenaza interna engloba una amplia gama de situaciones potenciales. Sin embargo, para delimitar adecuadamente nuestro estudio, nos centraremos en aquellos casos en los que nos referimos a la obtención de información interna por parte de individuos mediante el empleo de aplicaciones en la nube. En este contexto, los datos corporativos confidenciales extraídos se definen como aquellos que, de filtrarse al público o a un competidor, podrían causar un perjuicio significativo a una organización.

Es importante destacar que nuestra investigación no se enfoca en aquellos individuos con acceso privilegiado que recurran a métodos tradicionales, tales como el traslado de datos a través de unidades USB, la impresión de documentos y su posterior sustracción del edificio, o la captura de imágenes del monitor mediante dispositivos móviles.

La proliferación de aplicaciones en la nube ha abierto nuevas puertas en materia de almacenamiento y acceso a información sensible. En consecuencia, el escrutinio se centra en aquellos actores internos que, aprovechando estas herramientas tecnológicas, realizan una extracción clandestina de datos confidenciales, incrementando así la vulnerabilidad de las organizaciones ante la posibilidad de filtraciones perjudiciales.

Conscientes de la creciente importancia de esta temática, nuestra investigación busca arrojar luz sobre los mecanismos utilizados por estas personas para llevar a cabo sus actividades, así como evaluar las medidas de seguridad existentes y proponer soluciones efectivas para contrarrestar esta amenaza interna en el ámbito empresarial.

En definitiva, nos encontramos inmersos en una era en la que el acceso a la información se ha vuelto más ágil y globalizado, pero también más propenso a los riesgos internos. El desafío radica en encontrar un equilibrio entre la eficiencia y la seguridad, a fin de salvaguardar los activos corporativos más valiosos de las organizaciones en un entorno digital cada vez más complejo y cambiante.

Resumen de nuestro enfoque

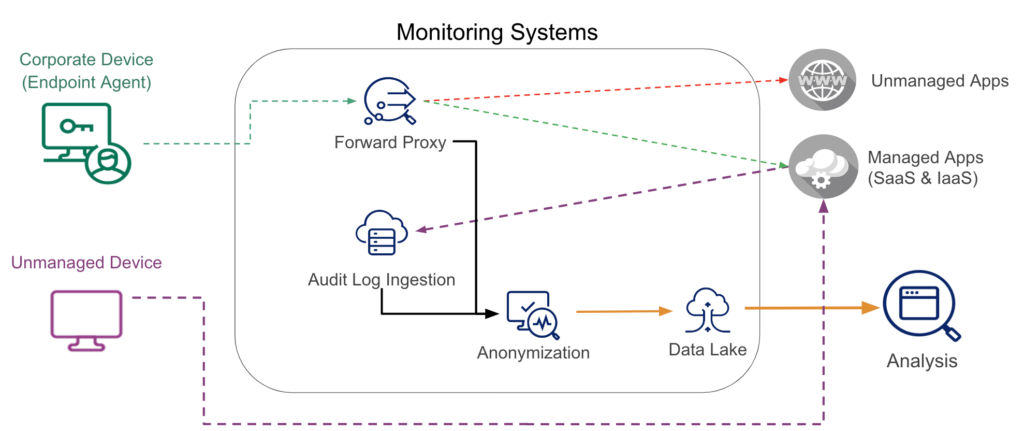

Nuestro enfoque para abordar la amenaza interna se basa en tres elementos clave. En primer lugar, se requiere una arquitectura adecuada que permita monitorear de manera efectiva el tráfico en la nube. Esto implica implementar soluciones de seguridad y vigilancia que puedan identificar y rastrear cualquier actividad sospechosa relacionada con la extracción de datos corporativos confidenciales.

En segundo lugar, es fundamental aplicar etiquetas a los datos que se transfieren dentro de la organización. Estas etiquetas proporcionan una clasificación y categorización precisa de la información, lo que facilita su seguimiento y control. Al etiquetar los datos, se puede establecer un sistema de permisos y accesos restringidos, lo que reduce el riesgo de filtraciones no autorizadas.

Por último, pero no menos importante, es esencial realizar un análisis continuo de los datos en busca de comportamientos anómalos. Mediante el uso de herramientas y algoritmos avanzados de detección de anomalías, se puede identificar patrones inusuales de actividad, como transferencias masivas de datos o accesos no autorizados. Este enfoque proactivo permite detectar y detener cualquier actividad sospechosa antes de que se produzca una filtración de datos confidenciales.

En resumen, nuestro enfoque se centra en establecer una arquitectura de monitoreo eficiente, aplicar etiquetas a los datos y realizar un análisis riguroso en busca de comportamiento anómalo. Al combinar estos elementos, buscamos fortalecer las defensas contra la amenaza interna y salvaguardar la integridad de los datos corporativos confidenciales.

Arquitectura

Para lograr una identificación efectiva del movimiento de datos hacia la nube desde el entorno corporativo, implementamos un monitoreo exhaustivo de los registros de proxy de reenvío en línea y los registros de auditoría de API. Estos registros proporcionan valiosa información sobre el flujo de datos tanto hacia aplicaciones en la nube administradas como no administradas. Además, los registros de auditoría nos permiten identificar el acceso a estos datos desde dispositivos tanto administrados como no administrados.

Es importante destacar que, en cumplimiento de los estándares de privacidad y seguridad, toda la información recopilada se anonimiza, asegurando la confidencialidad de los datos personales y cumpliendo con las regulaciones pertinentes. Una vez que los datos se han anonimizado, se realiza un análisis detallado en busca de anomalías y patrones sospechosos.

Este análisis se lleva a cabo mediante técnicas y algoritmos avanzados que buscan identificar comportamientos inusuales, como transferencias masivas de datos, accesos no autorizados o patrones de actividad desconocidos. Al detectar estas anomalías, podemos tomar medidas preventivas y correctivas para evitar cualquier fuga de datos confidenciales o actividad maliciosa.

En conclusión, mediante el monitoreo de los registros de proxy de reenvío en línea y los registros de auditoría de API, y utilizando técnicas de anonimización y análisis de datos, podemos identificar y evaluar de manera efectiva el movimiento de datos hacia la nube, asegurando la protección y seguridad de los activos corporativos. Este enfoque proactivo nos permite detectar y abordar rápidamente cualquier amenaza interna, mitigando el riesgo de filtraciones y daños a la organización.

Aplicar etiquetas

Para obtener la máxima información de los registros, es fundamental aplicar etiquetas al tráfico en la nube mediante dos mecanismos diferentes. Estos mecanismos de etiquetado nos permiten clasificar y categorizar de manera precisa los datos en movimiento, lo que facilita su seguimiento y análisis. A continuación, describiremos brevemente estos dos enfoques de etiquetado.

- Etiquetado basado en metadatos: Este enfoque consiste en asignar etiquetas a los datos en función de los metadatos asociados. Los metadatos pueden incluir información como la fuente del dato, su ubicación geográfica, el nivel de confidencialidad, el tipo de archivo, el propósito de uso, entre otros. Al aplicar etiquetas basadas en metadatos, podemos obtener una visión detallada y contextualizada de los datos en movimiento, lo que facilita su gestión y control.

- Etiquetado basado en contenido: Este enfoque implica la aplicación de etiquetas en función del contenido real de los datos. Aquí, se utilizan algoritmos y técnicas de análisis de contenido para identificar patrones, palabras clave o características específicas en los datos. Por ejemplo, se pueden utilizar etiquetas para identificar datos de tarjetas de crédito, información personal identificable (PII, por sus siglas en inglés) o datos financieros sensibles. El etiquetado basado en contenido permite una identificación más precisa y automatizada de los datos confidenciales en movimiento.

Al combinar estos dos mecanismos de etiquetado, obtenemos una clasificación más completa y precisa de los datos en la nube. Esto nos permite tener un mayor nivel de control sobre el flujo de información y facilita la identificación de posibles riesgos y comportamientos inusuales. Además, el etiquetado adecuado nos permite aplicar políticas de seguridad y acceso más eficaces, asegurando que los datos confidenciales sean manejados de acuerdo con las regulaciones y directrices internas de la organización.

En resumen, el etiquetado del tráfico en la nube a través de mecanismos basados en metadatos y contenido nos brinda una mayor comprensión y control de los datos en movimiento. Esto es esencial para garantizar la seguridad y la gestión adecuada de la información confidencial, al tiempo que nos permite aplicar políticas de seguridad más efectivas y tomar medidas preventivas en caso de anomalías o riesgos potenciales.

Aplicación de etiquetas de instancia

En nuestro proceso de aplicación de etiquetas, utilizamos las etiquetas de instancia para obtener una mayor comprensión del tráfico en la nube.

Estas etiquetas se basan en la observación de la propia aplicación, el nombre de la instancia extraída a través del proxy y el dominio del nombre de usuario utilizado para iniciar sesión en la aplicación.

A continuación, explicaremos cómo aplicamos estas etiquetas de instancia y cómo contribuyen a nuestro análisis.

- Observación de la aplicación: Al examinar detenidamente la aplicación en sí, podemos identificar características y comportamientos específicos que nos permiten asignar etiquetas de instancia relevantes. Esto implica analizar los flujos de datos, las funciones de la aplicación y las acciones realizadas por los usuarios dentro de la misma. Por ejemplo, podemos identificar si la aplicación maneja datos financieros, datos de recursos humanos o datos de clientes, y aplicar las etiquetas correspondientes en consecuencia.

- Nombre de instancia extraído por el proxy: Al monitorear los registros de proxy, podemos obtener información sobre el nombre de la instancia utilizada en la comunicación con la nube. Esta información nos ayuda a identificar la aplicación específica o el servicio en la nube utilizado, lo que nos permite aplicar etiquetas de instancia relacionadas con esa aplicación o servicio en particular. Esto es especialmente útil cuando una organización utiliza múltiples instancias de una misma aplicación o servicios en la nube.

- Dominio del nombre de usuario utilizado para iniciar sesión: Al analizar los registros de acceso y autenticación, podemos observar el dominio del nombre de usuario utilizado para iniciar sesión en la aplicación. Esto nos proporciona información adicional para aplicar etiquetas de instancia específicas. Por ejemplo, si el dominio del nombre de usuario indica que se trata de un empleado del departamento de ventas, podemos asignar etiquetas relacionadas con las actividades y datos asociados con ese departamento.

La aplicación de etiquetas de instancia nos brinda una visión más detallada y precisa del tráfico en la nube. Esto nos permite clasificar y categorizar adecuadamente los datos en movimiento, lo que facilita su seguimiento y análisis.

Además, nos ayuda a aplicar políticas de seguridad y acceso más específicas, asegurando que los datos se gestionen y protejan de acuerdo con las necesidades y regulaciones de la organización.

Al aplicar etiquetas de instancia basadas en la observación de la aplicación, el nombre de la instancia extraído por el proxy y el dominio del nombre de usuario utilizado para iniciar sesión, logramos una mayor comprensión y control del tráfico en la nube.

Esto nos permite realizar un análisis más preciso y aplicar medidas de seguridad adecuadas para proteger los datos corporativos confidenciales.

Por ejemplo, un usuario llamado John que trabaja en Acme usa Google Gmail para la correspondencia personal y Acme le proporciona una cuenta de Google Gmail para la correspondencia comercial. Consideramos estas dos instancias de la misma aplicación; La instancia personal de John y la instancia de la organización Acme.

| Solicitud | Dominio | Etiqueta |

|---|---|---|

| Google Drive | acme.com | Negocio |

| Google Drive | gmail.com | Personal |

| Google Drive | foobar.com | Desconocido |

Aplicar etiquetas de datos

En nuestro proceso de aplicación de etiquetas de datos, utilizamos un módulo de prevención de pérdida de datos (DLP, por sus siglas en inglés) para garantizar el cumplimiento de las políticas establecidas por la organización.

Los archivos que se encuentran en el tráfico de datos son enviados a este módulo, el cual se encarga de analizar su contenido y compararlo con las políticas de DLP configuradas.

El módulo de DLP está diseñado para identificar archivos que contengan información sensible o que violen las políticas de seguridad y cumplimiento establecidas por la organización. Esto incluye datos confidenciales, como información financiera, datos personales identificables (PII), propiedad intelectual, secretos comerciales u otra información sensible específica de la organización.

Cuando el módulo de DLP detecta un archivo que viola las políticas establecidas, se genera una alerta para notificar a los responsables de seguridad o a un equipo designado. Esta alerta permite tomar medidas inmediatas para investigar la situación y abordar la posible filtración de datos confidenciales. Las acciones posteriores pueden incluir bloquear o restringir el acceso a los archivos, aplicar sanciones disciplinarias a los empleados involucrados o tomar medidas correctivas adicionales según las políticas y los protocolos de la organización.

La aplicación de etiquetas de datos mediante el módulo de DLP asegura que se realice una verificación exhaustiva de los archivos en el tráfico, garantizando el cumplimiento de las políticas y reduciendo el riesgo de filtraciones de datos confidenciales. Además, proporciona una capa adicional de seguridad y monitoreo para proteger los activos corporativos y mantener la integridad de la información sensible.

En resumen, mediante el uso del módulo de DLP, aplicamos etiquetas de datos para asegurar el cumplimiento de las políticas de seguridad y cumplimiento establecidas por la organización. Esto nos permite detectar y alertar sobre archivos que violen las políticas de DLP, facilitando una respuesta rápida y efectiva para prevenir la fuga de datos confidenciales y salvaguardar los intereses de la organización.

.

Cuando estas etiquetas se aplican a los datos, el resultado se parece a lo siguiente:

| Usuario | aplicación | Etiqueta de instancia de aplicación | Actividad | Nombre del archivo | Violación de DLP |

|---|---|---|---|---|---|

| dagmawi@gmail.com | Google Drive | personal | subir | proyecto_negro.docx | Nombres de código de proyecto secreto |

Detección de anomalías

Después de aplicar etiquetas de instancia y etiquetas de datos, implementamos un componente de detección de anomalías para identificar desviaciones inusuales en el comportamiento de referencia de las personas en relación con el movimiento de datos y la política de DLP corporativa. Este componente se encarga de analizar los eventos recopilados y buscar patrones o actividades que se aparten significativamente del comportamiento típico de los usuarios.

La detección de anomalías se centra en identificar picos o cambios drásticos en las actividades de los usuarios que difieren de su comportamiento de referencia. Por ejemplo, si un usuario normalmente carga menos de 2 MB de datos en sus aplicaciones personales, pero de repente realiza una carga de 2 TB en su Google Drive personal en un solo día, esto sería considerado un comportamiento anómalo y generaría una alerta.

La clave para una detección precisa de amenazas internas que involucren la filtración de datos hacia aplicaciones en la nube radica en la implementación de los tres componentes mencionados: etiquetas de instancia, etiquetas de datos y detección de anomalías. Cada uno de estos componentes desempeña un papel fundamental en el proceso de detección y su ausencia o falta de integración afectaría significativamente la eficacia general del sistema.

La combinación de etiquetas de instancia y etiquetas de datos nos permite tener una visión contextualizada de los datos en movimiento, y la detección de anomalías agrega una capa adicional de detección y monitoreo para identificar comportamientos inusuales o potencialmente maliciosos. Al integrar estos tres componentes, aumentamos la probabilidad de detectar y mitigar amenazas internas, evitando filtraciones de datos confidenciales y protegiendo la integridad de la organización.

En resumen, la detección de anomalías, en conjunto con las etiquetas de instancia y etiquetas de datos, es esencial para identificar amenazas internas y comportamientos anómalos relacionados con el movimiento de datos hacia aplicaciones en la nube. La combinación de estos componentes proporciona una solución integral y eficaz para la detección temprana y la respuesta a posibles filtraciones de datos, salvaguardando la seguridad y la reputación de la organización.

Exfiltración de datos

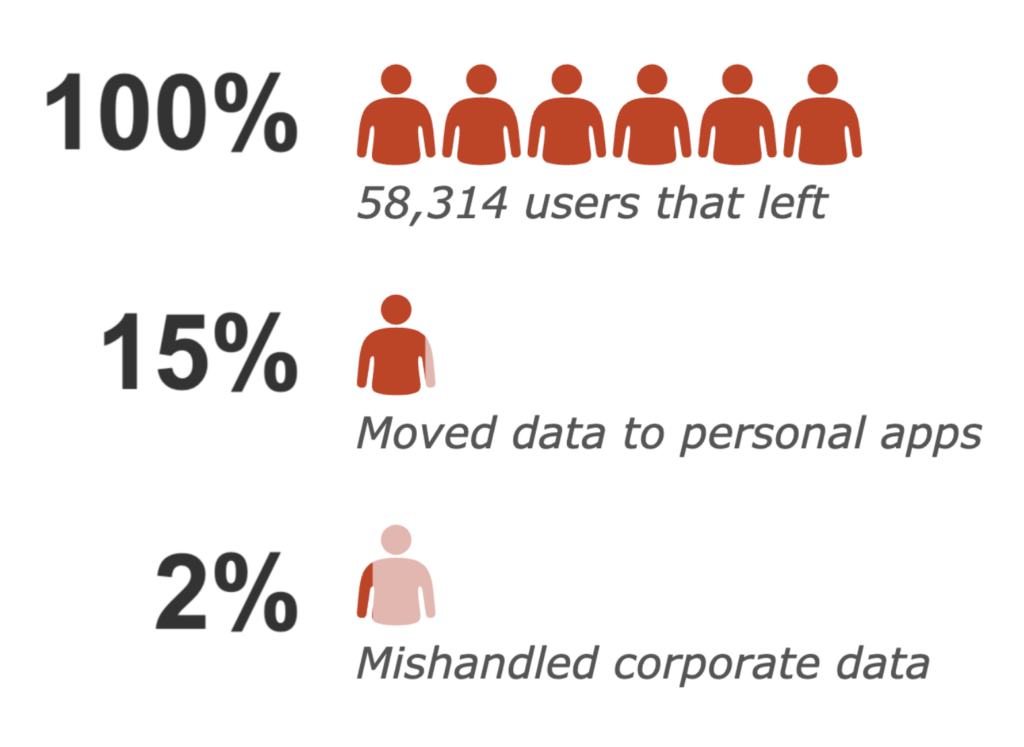

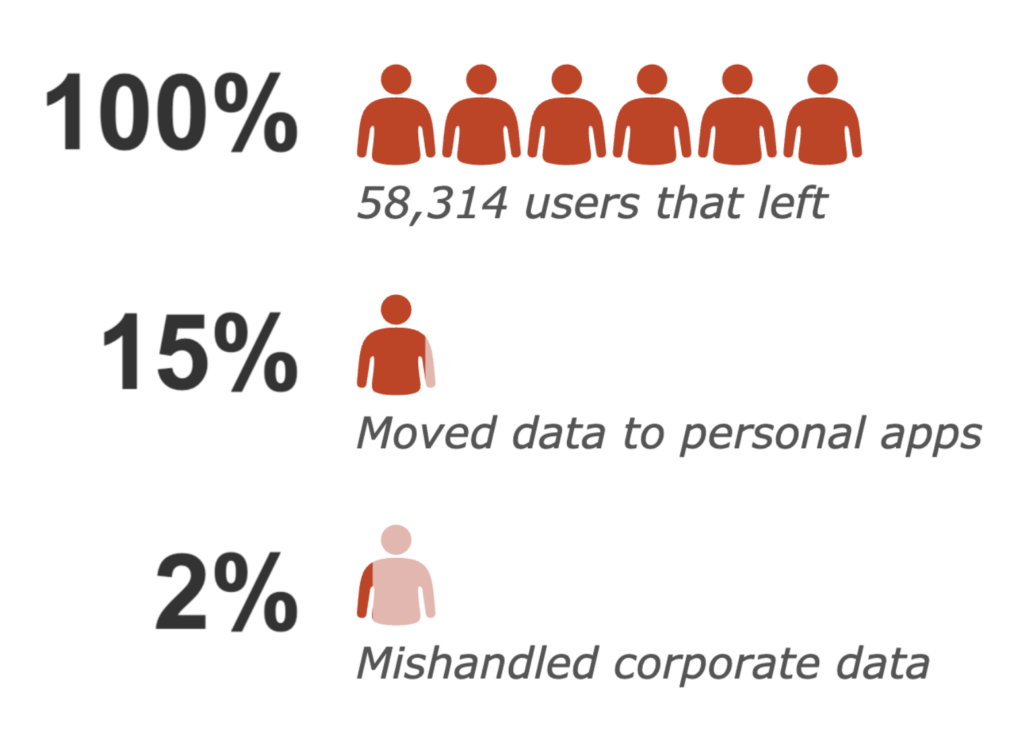

Los datos proporcionados revelan información interesante sobre la exfiltración de datos por parte de los empleados con “riesgo de fuga”. A partir de los resultados recopilados, se observa que solo el 2% de los empleados identificados como “riesgo de fuga” violaron las políticas corporativas. Sin embargo, estos empleados representan una proporción significativa de la exfiltración de datos en los últimos períodos analizados.

En particular, se destaca que el 2% de los empleados con “riesgo de fuga” que violaron las políticas corporativas movieron una cantidad considerable de archivos en diferentes períodos de tiempo. El 94% de los archivos se movieron en los últimos 91 días, el 84% en los últimos 49 días, el 74% en los últimos 28 días y el 49% en los últimos 14 días.

Estos resultados nos indican que, si se realiza un monitoreo durante los últimos 14 días, es probable que se detecte que aproximadamente la mitad de los archivos están siendo exfiltrados por los empleados con “riesgo de fuga” que violan las políticas corporativas. Sin embargo, para capturar el 2% completo de los usuarios identificados como riesgo de fuga que violan las políticas corporativas, se requeriría un análisis proactivo durante un período más largo.

Esto resalta la importancia de tener un enfoque de monitoreo proactivo y continuo en el tiempo para identificar y abordar eficazmente la exfiltración de datos. El análisis de períodos más largos permite una detección más completa de las actividades de los empleados y ofrece una visión más precisa de las posibles amenazas internas. Al implementar un monitoreo constante y estratégico, las organizaciones pueden mejorar su capacidad para identificar a los empleados con mayor riesgo y tomar medidas oportunas para prevenir la fuga de datos confidenciales.

En conclusión, el análisis de los datos proporcionados sugiere que la exfiltración de datos por parte de empleados con “riesgo de fuga” que violan las políticas corporativas puede ser detectada en gran medida si se realiza un monitoreo de los últimos 14 días. Sin embargo, para capturar la totalidad de los usuarios en esta categoría, es recomendable implementar un análisis proactivo durante un período más prolongado. Este enfoque mejorará la eficacia en la detección de amenazas internas y permitirá una respuesta oportuna para salvaguardar los datos corporativos confidenciales.

Conclusión

Al revisar los datos recopilados de más de 58,000 usuarios que dejaron su empleo, se observó que aproximadamente el 2% de estas personas manejan de manera inapropiada los datos corporativos antes de marcharse.

Aunque el porcentaje pueda parecer bajo, es importante tener en cuenta que estos datos representan alrededor del 70% de la propiedad intelectual (IP) y de la información personal identificable (PII) a los que estas personas tienen acceso.

Para mitigar este riesgo, es fundamental comprender que este 2% de empleados en situación de partida se lleva consigo datos confidenciales.

Además, se descubrió que el 75% de estos datos se cargan en los últimos 50 días, justo antes del aviso de partida típico de 14 días.

Sin embargo, al monitorear la naturaleza, el volumen y la dirección de los datos que se están moviendo, podemos detectar estos casos de exfiltración de datos.

Al analizar cuidadosamente los patrones de movimiento de datos, es posible identificar anomalías y comportamientos sospechosos que podrían indicar una posible transferencia inapropiada de información confidencial.

El monitoreo activo y continuo nos permite estar alerta ante las actividades anómalas y tomar medidas preventivas en tiempo real.

Al comprender la naturaleza y la gravedad del problema, y al aplicar técnicas de monitoreo adecuadas, podemos mejorar significativamente nuestras capacidades de detección y mitigación de amenazas internas.

En resumen, al analizar los datos recopilados, se ha determinado que un pequeño porcentaje de empleados en situación de partida maneja mal los datos corporativos antes de irse.

Sin embargo, estos casos representan una cantidad significativa de IP y PII.

Mediante el monitoreo de la naturaleza, el volumen y la dirección de los datos en movimiento, podemos detectar estos comportamientos y tomar medidas adecuadas para proteger la información confidencial de la organización.

El monitoreo activo y el análisis de patrones nos brindan una defensa más sólida contra la exfiltración de datos y garantizan la seguridad de los activos corporativos.

Por Marcelo Lozano – General Publisher IT CONNECT LATAM

Lea más sobre ciberseguridad en:

La revolución biométrica bancaria: ¡Ventajas 2023!

Ransomware Babuk: la filtración del código fuente derivó en 9 cepas nuevas

XWORM y AGENTTESLA: juguetes 2023 de los ciberdelincuentes

Macros Maliciosas: Aprendiendo del cambio cibercriminal 2022

Riesgo cibernético: Protege tus datos 2023 de las amenazas!

Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas,

Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas, Amenazas Internas,