En enero de 2023, el troyano bancario Chameleon surgió como una amenaza importante y empleó varios métodos de distribución para infiltrarse en el ecosistema de Android, centrándose específicamente en los usuarios de Australia y Polonia.

La magnitud de esta amenaza no puede subestimarse, ya que Chameleon ha demostrado una versatilidad impresionante al abordar el ecosistema Android, aprovechando vulnerabilidades y empleando tácticas ingeniosas para eludir las defensas de seguridad. Este troyano bancario no solo representa un desafío para la seguridad digital, sino que también refleja la constante evolución y sofisticación de las tácticas empleadas por los ciberdelincuentes.

Contextualización del Problema:

El surgimiento de Chameleon plantea preguntas críticas sobre la vulnerabilidad de los sistemas operativos móviles y la necesidad urgente de reforzar las defensas cibernéticas. La adaptabilidad de este malware subraya la importancia de mantenerse a la vanguardia en términos de seguridad y concienciación.

Estrategias de Infiltración:

Chameleon ha desplegado múltiples métodos de distribución, lo que lo convierte en una amenaza altamente adaptable y difícil de prever. La identificación de las tácticas específicas utilizadas por este troyano es esencial para desarrollar contramedidas efectivas y proteger a los usuarios afectados.

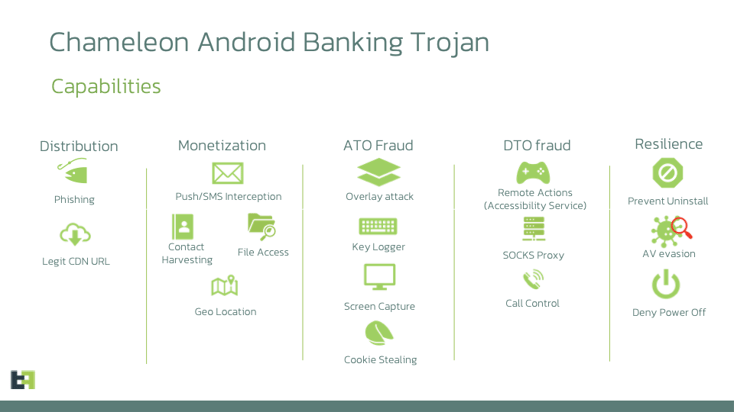

Acertadamente denominado “Chameleon”, este troyano no solo se distingue por su capacidad de infiltración, sino también por su adaptabilidad evidente a través de la implementación de múltiples comandos innovadores. Entre sus nuevas tácticas se destaca el meticuloso examen de los nombres de los paquetes de aplicaciones, una estrategia que confiere a Chameleon una capacidad camaleónica para evadir las detecciones convencionales.

El enfoque selectivo de Chameleon hacia las aplicaciones de banca móvil revela una sofisticación particular, ya que los ciberdelincuentes buscan acceder y comprometer información financiera sensible. Un elemento alarmante de su estrategia es la distribución estratégica a través de páginas de phishing que simulan ser aplicaciones legítimas, lo que aumenta significativamente el riesgo para los usuarios desprevenidos.

Conclusión parcial:

En medio de este panorama, es esencial que las instituciones financieras y los usuarios finales comprendan la gravedad de la amenaza que representa Chameleon.

La evolución constante de sus métodos exige una respuesta igualmente dinámica por parte de la comunidad de ciberseguridad. La vigilancia continua y la actualización de las prácticas de seguridad son imperativos para contrarrestar esta amenaza en constante cambio.

Las muestras de Zombinder revelan un nivel avanzado de complejidad al adoptar un sofisticado proceso de carga útil de dos etapas. Esta estrategia implica el uso de SESSION_API a través de PackageInstaller, integrando las muestras de Chameleon en conjunto con la familia de malware Hook.

Este enfoque técnico demuestra una sofisticación y coordinación sin precedentes por parte de los actores detrás de esta amenaza.

Este artículo se adentra en la variante de malware Chameleon recientemente descubierta, distribuida hábilmente a través de Zombinder.

Esta versión evolucionada de Chameleon representa una iteración reestructurada y mejorada de su predecesor, destacándose por su capacidad para ejecutar Device Takeover (DTO) mediante el Servicio de Accesibilidad.

Simultáneamente, la amenaza expande su región de destino, evidenciando una estrategia de propagación más amplia y peligrosa.

Conclusión parcial:

La investigación detallada sobre esta variante de Chameleon subraya la creciente sofisticación de las amenazas móviles.

La ejecución de Device Takeover mediante el Servicio de Accesibilidad revela una táctica intrusiva y potencialmente devastadora.

La continua evolución de las capacidades maliciosas en esta amenaza resalta la necesidad urgente de que la comunidad de ciberseguridad mantenga un enfoque proactivo y estratégico para contener y neutralizar estas amenazas en constante transformación.

El troyano bancario Chameleon, descubierto por primera vez en estado salvaje a principios de 2023, ha desatado preocupaciones considerables dentro de la comunidad de ciberseguridad. Durante su fase inicial de desarrollo, se observó que el malware utilizaba varios registradores y exhibía funcionalidades maliciosas limitadas, con comandos bien definidos pero no utilizados. Este panorama inicial insinuaba un potencial claro para una evolución significativa y un impacto más amplio.

La capacidad distintiva de Chameleon para manipular el dispositivo de la víctima, ejecutando acciones en nombre de esta a través de una función de proxy, resalta su peligrosidad inherente.

Esta característica permite maniobras avanzadas, como ataques de apropiación de cuentas (ATO) y de apropiación de dispositivos (DTO), dirigidos específicamente a aplicaciones bancarias y servicios de criptomonedas.

Estas funcionalidades se apoyan en el abuso de los privilegios del Servicio de Accesibilidad, subrayando la necesidad de una vigilancia constante de esta área crítica de vulnerabilidad.

Conclusión parcial:

La estrategia de distribución diversificada del troyano, que incluye el disfrazarse de aplicaciones legítimas a través de páginas de phishing y la utilización de una red de distribución de contenido (CDN) legítima, ha elevado su capacidad para evadir detecciones convencionales. Además, la orientación específica a regiones como Australia y Polonia, donde se camufla como instituciones de confianza como la Oficina de Impuestos de Australia (ATO) y aplicaciones bancarias populares en Polonia, subraya la amenaza directa que representa para bancos y otras instituciones financieras en estas áreas.

Como lo anticipó la investigación previa de ThreatFabric, la evolución del troyano bancario Chameleon no ha cesado. Después de las versiones iniciales en desarrollo, ha surgido una iteración refinada que conserva las características fundamentales de su predecesor, mientras que, al mismo tiempo, ha ampliado significativamente su región de destino para incluir a usuarios de Android en el Reino Unido e Italia.

La persistencia de esta nueva variante en sus actividades maliciosas es evidente, destacando nuevamente su capacidad para realizar adquisiciones de dispositivos (DTO) a través del Servicio de Accesibilidad.

Distribuidas meticulosamente a través de Zombinder, las muestras de esta variante más reciente mantienen un modus operandi consistente, pero introducen funciones avanzadas que aumentan aún más su peligrosidad.

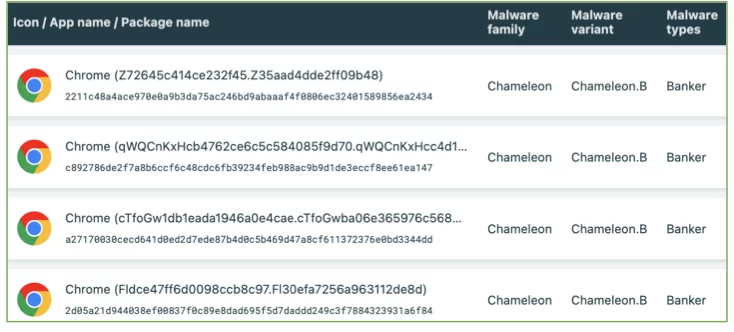

Es especialmente notable su habilidad para camuflarse con frecuencia como aplicaciones de Google Chrome, confundiendo aún más a los usuarios desprevenidos.

Conclusión parcial:

La continua evolución de Chameleon y su capacidad para expandir su alcance geográfico plantean serias preocupaciones para la seguridad móvil a nivel mundial.

La inclusión de usuarios en el Reino Unido e Italia en su región de impacto subraya la necesidad urgente de una colaboración internacional en la lucha contra esta amenaza persistente.

La distribución hábil a través de Zombinder y la astuta imitación de aplicaciones confiables resaltan la necesidad de que los usuarios, empresas y organismos de seguridad refuercen sus defensas y estén alerta ante estas tácticas sofisticadas.

La variante actualizada de Chameleon ha incorporado dos características destacadas que profundizan su peligrosidad y complejidad dentro del ámbito de los troyanos bancarios móviles.

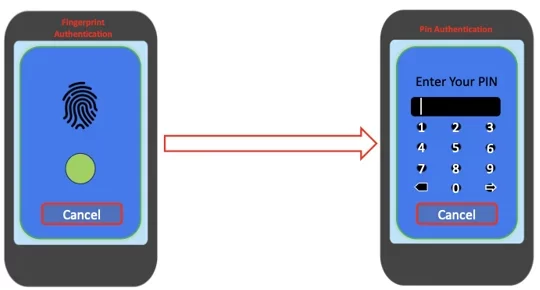

En primer lugar, destaca la capacidad de eludir indicaciones biométricas, proporcionando a este troyano una capacidad adicional para sortear medidas de seguridad avanzadas.

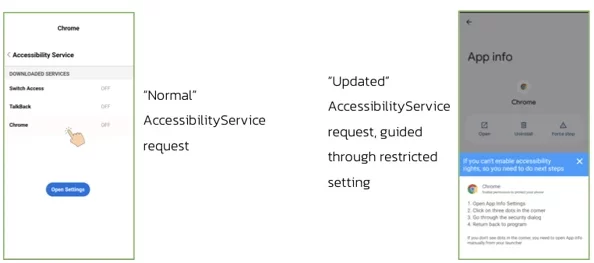

La segunda característica sobresaliente es la capacidad de mostrar una página HTML, diseñada específicamente para habilitar el servicio de accesibilidad en dispositivos que implementan la función “Configuración restringida” de Android 13.

Estas mejoras no solo demuestran una adaptabilidad excepcional por parte de los creadores de Chameleon, sino que también elevan la sofisticación de este troyano bancario a nuevas alturas en el panorama en constante evolución de las amenazas móviles.

Conclusión parcial:

Las características recién descubiertas en la variante Chameleon realzan su naturaleza sigilosa y estratégica. La capacidad de eludir indicaciones biométricas y mostrar páginas HTML específicas para dispositivos con configuraciones restringidas en Android 13 revela una atención meticulosa a los detalles por parte de los desarrolladores de este malware. En las secciones siguientes, profundizaremos en las complejidades de estas nuevas capacidades y analizaremos los riesgos potenciales que plantean para el panorama de la ciberseguridad móvil.

El fragmento de código proporcionado ofrece una visión clara del método empleado por la variante Chameleon para verificar y adaptarse al entorno específico de dispositivos con la configuración restringida de Android 13. La lógica condicional detalla el proceso mediante el cual el troyano bancario determina si el dispositivo en cuestión cumple con ciertos criterios clave antes de iniciar la carga de una página HTML.

if (!class.devicebuild() && (class2.commandlist("android_13", Boolean.valueOf(true)) && Build.VERSION.SDK_INT >= 33 && !class2.commandlist("restrict_opened", Boolean.FALSE)) {

this.startActivity(new Intent(this, class0).putExtra("action", "restriction"));

}

Cuando se confirma que la configuración restringida de Android 13 está activa en el dispositivo afectado, el troyano bancario procede a cargar una página HTML. Esta página tiene la función de guiar a los usuarios, de manera meticulosa y paso a paso, a través de un proceso manual para habilitar el Servicio de Accesibilidad en dispositivos que ejecutan Android 13 y versiones posteriores.

Conclusión parcial:

La implementación de esta nueva funcionalidad en la variante Chameleon destaca la agilidad y astucia de los actores clandestinos que operan en el ciberespacio. La capacidad del troyano bancario para adaptarse y superar las últimas medidas de seguridad diseñadas para frustrar sus esfuerzos subraya la necesidad de una ciberseguridad proactiva y en constante evolución. En las secciones siguientes, continuaremos desentrañando las complejidades de esta variante de Chameleon, analizando detalladamente sus tácticas y evaluando los riesgos asociados para el panorama de la seguridad móvil.

Chameleon es un ejemplo de una tendencia en la que los actores de amenazas adaptan cuentagotas e integran controles de restricción de Android 13 en el malware para eludir las medidas de seguridad.

2. Interrupción de las operaciones biométricas _ _ _

La nueva variante Chameleon introduce una función destinada a interrumpir las operaciones biométricas del dispositivo objetivo.

Esta característica se habilita emitiendo el comando ” interrupt_biometric “.

Al recibir este comando, el malware ejecuta el método ” InterruptBiometric “.

Este método emplea la API KeyguardManager y AccessibilityEvent para evaluar la pantalla y el estado del teclado.

Evalúa el estado del teclado en relación con varios mecanismos de bloqueo, como patrón, PIN o contraseña.

Al cumplir las condiciones especificadas, el malware utiliza la acción AccessibilityEvent para pasar de la autenticación biométrica a la autenticación mediante PIN. Esto omite el mensaje biométrico, lo que permite al troyano desbloquear el dispositivo a voluntad.

Forzar un retorno a la autenticación “estándar” proporciona a los actores clandestinos dos ventajas. En primer lugar, facilita el robo de PIN, contraseñas o claves gráficas mediante funciones de registro de teclas, porque los datos biométricos siguen siendo inaccesibles para estos actores de amenazas.

En segundo lugar, aprovechar este recurso permite a esos mismos actores desbloquear dispositivos utilizando PIN o contraseñas previamente robadas. Esto se logra a través de acciones de Accesibilidad.

Entonces, aunque los datos biométricos de la víctima permanecen fuera del alcance de los actores, obligan al dispositivo a recurrir a la autenticación mediante PIN, evitando así por completo la protección biométrica.

El siguiente fragmento de código muestra el malware evaluando el estado de KeyGuard:

public final void interruptBiometric(AccessibilityEvent accessibilityEvent0) {

if (accessibilityEvent0.getPackageName() != null) {

if (bCBFNOgmB2372b7065b5f58f8f9f.screenstatus != 1 && (KeyguardManager != null && (KeyguardManager.isKeyguardSecure()))) {

if (getInstance.findViewByContainsID(getInstance.getRootInActiveWindow(), "lockPatternView") != null) {

return;

}

if (getInstance.findViewByContainsID(getInstance.getRootInActiveWindow(), "pinEntry") != null) {

return;

}

if (getInstance.findViewByContainsID(getInstance.getRootInActiveWindow(), "passwordEntry") != null) {

return;

}

}Esta funcionalidad para eludir eficazmente las medidas de seguridad biométrica es un avance preocupante en el panorama del malware móvil.

3. Programación de tareas y control de actividades

Además de las características discutidas anteriormente, la variante Chameleon actualizada introduce una capacidad que también se encuentra en muchos otros troyanos bancarios: la programación de tareas utilizando la API AlarmManager, una característica que no está presente en su variante anterior de “trabajo en progreso”.

Si bien la programación de tareas es común entre los troyanos, lo que distingue a esta implementación es su enfoque dinámico, que maneja de manera eficiente la accesibilidad y el inicio de actividades de acuerdo con el comportamiento estándar de los troyanos.

La versión actualizada de Chameleon admite un nuevo comando, ” inejction_type ” [sic]. Este comando aporta un elemento único al mecanismo de programación de tareas del troyano. Cambia automáticamente de “a11y ” (a11y es una abreviatura de accesibilidad) a ” usestats ” al recibir un comando específico, dependiendo de si la accesibilidad está deshabilitada o no. Si está habilitado, el malware lanza ataques de superposición a través de la actividad “Inyección”.

Si el servicio de accesibilidad está desactivado, el malware cambia sin problemas de ” a11y ” a ” usestats “, recopilando información sobre el uso de la aplicación por parte del usuario en dispositivos Android con Android 23 o superior. Estos datos, incluida la aplicación de primer plano, proporcionan un método alternativo para determinar la aplicación de primer plano y decidir si se inicia la actividad de superposición o inyección.

public final void run() {

((AlarmManager) class.this.getApplicationContext().getSystemService("alarm")).set(0, System.currentTimeMillis() + 60000 L, PendingIntent.getBroadcast(class.this.getApplicationContext(), 5333, new Intent(class.this.getApplicationContext(), class2.class), 0xC000000));

if (!class.accessibility_enabled(class2.class) || (class.list("inejction_type", "a11y").equals("usagestats"))) {

if (class.usage_stats()) {

String s = class.this.currentActivity();

if ((class.commandlist("injection", Boolean.TRUE)) && (class.config(s)) && !false) {

new Handler(Looper.getMainLooper()).post(new Runnable() {

@Override public final void run() {

ActivityThread.startActivity(new Intent(ActivityThread, class2.class).putExtra("app", this.val$lastPackage).addFlags(0x10000000).addFlags(0x8000));

}Conclusión Final:

La emergencia y evolución del troyano bancario Chameleon resalta la continua sofisticación y adaptabilidad que caracteriza al peligroso panorama de amenazas en el ecosistema Android. Esta nueva variante, una mejora de su predecesora, exhibe una mayor resistencia y presenta características avanzadas que la colocan como una amenaza aún más significativa.

El enfoque expandido hacia usuarios en el Reino Unido e Italia revela la capacidad del troyano para ajustar su estrategia de distribución, utilizando tácticas como la implementación a través de Zombinder y el camuflaje ingenioso como la aplicación Chrome legítima. Estas tácticas no solo demuestran la versatilidad del malware sino también su determinación para evadir las defensas convencionales.

Las nuevas características, como las páginas HTML para evaluaciones específicas de dispositivos con Android 13 y la capacidad de eludir las operaciones biométricas, evidencian la continua evolución y adaptación de Chameleon.

La manipulación de la configuración de accesibilidad y los lanzamientos de actividad dinámica resaltan su sofisticación como una variante avanzada de malware diseñada específicamente para el entorno Android.

En un entorno de amenazas en constante cambio, la comprensión detallada de las complejidades de esta nueva variante Chameleon se vuelve crucial para desarrollar estrategias defensivas efectivas.

ThreatFabric se comprometió a proporcionar información detallada sobre estas amenazas emergentes, empoderando a usuarios y profesionales de seguridad para salvaguardar sus entornos digitales.

A medida que los actores de amenazas continúan evolucionando, este enfoque dinámico y vigilante se revela como esencial en la batalla constante contra las amenazas cibernéticas sofisticadas.

Introducción al Fraude Risk Suite de ThreatFabric:

En un entorno digital donde las amenazas cibernéticas evolucionan constantemente, la seguridad de las transacciones en línea se ha convertido en un desafío crítico. Para abordar esta creciente preocupación, ThreatFabric presenta el “Fraud Risk Suite”, una solución integral diseñada para asegurar viajes en línea seguros y sin fricciones para los clientes.

Características Clave del Fraude Risk Suite:

El Fraude Risk Suite de ThreatFabric se distingue por su capacidad para integrar información líder en la industria sobre amenazas móviles, análisis de comportamiento, y avanzadas huellas digitales de dispositivos. Con más de 10,000 indicadores de fraude adaptables, esta suite ofrece una defensa proactiva y dinámica contra las amenazas emergentes.

- Información sobre Amenazas Móviles:

- Manténgase un paso adelante al integrar datos actualizados sobre las últimas amenazas móviles, incluyendo variantes de malware y tácticas de phishing.

- Análisis de Comportamiento:

- Identifique patrones de comportamiento anómalos y potencialmente fraudulentos a través de un análisis avanzado que se adapta a las tácticas cambiantes de los ciberdelincuentes.

- Huellas Digitales Avanzadas de Dispositivos:

- Aproveche la capacidad de crear huellas digitales únicas para cada dispositivo, permitiendo una autenticación robusta y la detección de actividades sospechosas.

- Indicadores de Fraude Adaptables:

- Con más de 10,000 indicadores adaptables, la suite ofrece flexibilidad para ajustarse a los riesgos específicos de su entorno operativo.

Ventajas del Fraude Risk Suite:

Al adoptar el Fraude Risk Suite de ThreatFabric, usted y sus clientes obtendrán tranquilidad en medio de un panorama de fraude en constante cambio. La capacidad de adaptarse rápidamente a nuevas amenazas y tácticas proporciona una defensa robusta contra los riesgos de fraude emergentes, garantizando transacciones seguras y experiencias en línea sin preocupaciones.

En un mundo digital cada vez más interconectado, la seguridad en línea se convierte en una prioridad esencial. El Fraude Risk Suite de ThreatFabric está diseñado para ser su aliado confiable en esta lucha continua contra las amenazas cibernéticas.

Apéndice

Indicadores de compromiso

Nueva variante de muestras de camaleón

| Hash (SHA256) | NOMBRE DE LA APLICACIÓN | NOMBRE DEL PAQUETE |

| 2211c48a4ace970e0a9b3da75ac246bd9abaaaf4f0806ec32401589856ea2434 | Cromo | Z72645c414ce232f45.Z35aad4dde2ff09b48 |

| 0a6ffd4163cd96d7d262be5ae7fa5cfc3affbea822d122c0803379d78431e5f6 | Cromo | com.busy.lady |

Por Marcelo Lozano – General Publisher IT CONNECT LATAM

NO TE PIERDAS EL ÚLTIMO IT CONNECT SECURE STREAM

LEA MÁS SOBRE CIBERSEGURIDAD EN;

Google Chrome: alerta mundial CVE-2023-7024

GambleForce: 2023 cierra con nuevas amenazas

Firmware 5G: originalmente inseguro

Krasue: un troyano de diseño para Linux 2024

DNI electrónico: iProov el mejor complemento 2023