Group-IB, una empresa líder en la creación de tecnologías de ciberseguridad para investigar, prevenir y combatir el crimen digital, ha descubierto un nuevo troyano iOS diseñado para robar datos de reconocimiento facial de los usuarios, documentos de identidad e interceptar SMS.

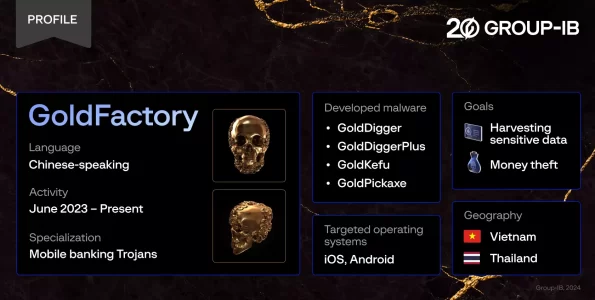

El troyano, apodado GoldPickaxe.iOS por la unidad de Inteligencia de Amenazas de Group-IB, ha sido atribuido a un actor de amenazas de habla china denominado GoldFactory.

Son responsable de desarrollar una suite de troyanos bancarios altamente sofisticados que también incluye los anteriormente descubiertos GoldDigger y los recién identificados GoldDiggerPlus, GoldKefu y GoldPickaxe para Android.

Para explotar los datos biométricos robados, el actor de amenazas utiliza servicios de intercambio de rostros de inteligencia artificial para crear deepfakes reemplazando los rostros de las víctimas por los suyos.

Este método podría ser utilizado por ciberdelincuentes para obtener acceso no autorizado a la cuenta bancaria de la víctima, una nueva técnica de fraude, nunca antes vista por los investigadores de Group-IB.

Los troyanos de GoldFactory apuntan a la región de Asia-Pacífico, específicamente a Tailandia y Vietnam, suplantando a bancos locales y organizaciones gubernamentales, imaginemos que apunten estos troyanos a Latam, estaríamos muy complicados.

El descubrimiento de Group-IB también marca una rara instancia de malware dirigido al sistema operativo móvil de Apple.

La descripción técnica detallada de los troyanos, un análisis de sus capacidades técnicas y la lista de indicadores relevantes de compromiso se pueden encontrar en la última publicación de blog de Group-IB.

La nueva era de la fiebre del oro en Asia-Pacífico

El informe de Group-IB sobre GoldDigger lanzado en octubre de 2023 sugirió que la expansión de GoldDigger se extendería más allá de Vietnam.

En menos de un mes, la unidad de Inteligencia de Amenazas de Group-IB identificó una nueva variante de malware iOS dirigida a víctimas de Tailandia, posteriormente llamada GoldPickaxe.iOS.

Junto con el troyano iOS, el equipo de Group-IB identificó una versión de Android de GoldPickaxe, llamada GoldPickaxe.Android.

En febrero de 2024, surgieron noticias de que un ciudadano vietnamita fue víctima de malware.

La persona llevó a cabo las operaciones solicitadas por la aplicación, incluido un escaneo de reconocimiento facial. Como resultado, los ciberdelincuentes retiraron dinero equivalente a más de 40,000 USD.

Aunque Group-IB no tiene evidencia directa de la distribución de GoldPickaxe en Vietnam, la característica única mencionada en las noticias sugiere que GoldPickaxe probablemente haya llegado a Vietnam.

En total, Group-IB identificó cuatro familias de troyanos y mantuvo la convención de nombres utilizando el prefijo Gold para el malware recién descubierto como una representación simbólica de que han sido desarrollados por GoldFactory.

El efecto Pico

GoldPickaxe.iOS disfrazado como aplicaciones de servicios gubernamentales tailandeses (incluida la aplicación de Pensión Digital según lo informado por el CERT del Sector Bancario de Tailandia) solicita al usuario crear un perfil biométrico facial completo y tomar una foto de su documento de identidad.

Además, el actor de amenazas solicita el número de teléfono para obtener más detalles sobre las víctimas, específicamente buscando información sobre las cuentas bancarias asociadas con la víctima.

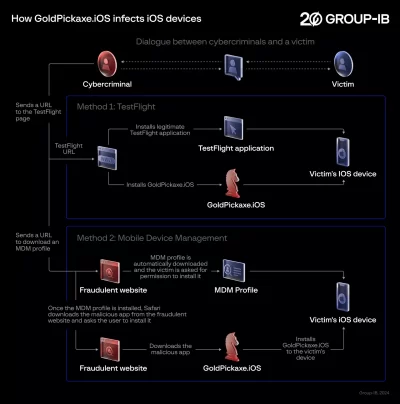

La estrategia de distribución adoptada por GoldPickaxe.iOS se destaca. Inicialmente aprovechando la plataforma de prueba de aplicaciones móviles de Apple, TestFlight, el actor de amenazas cambió a un enfoque más avanzado después de la eliminación de su aplicación maliciosa de la plataforma.

- Ingeniería Social de Múltiples Etapas: GoldFactory emplea un enfoque sofisticado de ingeniería social que implica varias etapas para manipular a las víctimas. Esto puede comenzar con la distribución de mensajes o correos electrónicos engañosos que incitan a las personas a realizar ciertas acciones, como hacer clic en enlaces o descargar archivos adjuntos.

- Instalación del Perfil de Administración de Dispositivos Móviles (MDM): Una vez que las víctimas son engañadas, se les persuade para que instalen un perfil de MDM en sus dispositivos. Este perfil puede parecer legítimo y ofrecer supuestas ventajas, como acceso a ciertas funciones exclusivas o mejoras en la seguridad.

- Concesión de Permisos y Control Completo: Al instalar el perfil de MDM, las víctimas conceden al actor de amenazas un control completo sobre sus dispositivos. Esto significa que el ciberdelincuente puede realizar una variedad de acciones, como instalar aplicaciones, borrar datos de forma remota o rastrear la ubicación del dispositivo.

- Explotación de Funcionalidades del MDM: Una vez que el actor de amenazas tiene acceso a través del perfil de MDM, puede aprovechar las características y capacidades que ofrece esta herramienta de gestión de dispositivos. Por ejemplo, pueden instalar aplicaciones maliciosas de forma remota, controlar las configuraciones del dispositivo o recopilar información confidencial almacenada en él.

- Uso Malintencionado de las Funciones de MDM: Las características ofrecidas por el perfil de MDM, como el borrado remoto, el seguimiento de dispositivos y la gestión de aplicaciones, se utilizan de manera malintencionada para llevar a cabo actividades ilegales, como la distribución de malware o el robo de datos.

GoldFactory emplea un sofisticado esquema de ingeniería social para persuadir a las víctimas para que instalen un perfil de MDM en sus dispositivos, otorgando así al actor de amenazas un control completo que luego se aprovecha para llevar a cabo actividades maliciosas.

Este enfoque destaca la importancia de la concienciación sobre seguridad cibernética y la necesidad de ser cauteloso al interactuar con correos electrónicos, mensajes o solicitudes sospechosas en línea.

Es importante destacar que GoldPickaxe.iOS es el primer troyano iOS observado por Group-IB que combina las siguientes funcionalidades: recopilación de datos biométricos de las víctimas, documentos de identidad, interceptación de SMS y enrutamiento de tráfico a través de los dispositivos de las víctimas.

Su contraparte de Android tiene aún más funcionalidades que su equivalente de iOS, debido a más restricciones y la naturaleza cerrada de iOS.

GoldPickaxe no roba directamente dinero del teléfono de la víctima. En cambio, recopila toda la información necesaria de la víctima para crear deepfakes y acceder autónomamente a la aplicación bancaria de la víctima.

El reconocimiento facial es utilizado activamente por las organizaciones financieras tailandesas para la verificación de transacciones y la autenticación de inicio de sesión.

Durante la investigación, Group-IB estableció que el troyano posee inequívocamente la capacidad de solicitar a las víctimas que escaneen sus rostros y envíen fotos de identificación. Sin embargo, los investigadores de Group-IB no han observado casos documentados de ciberdelincuentes que utilicen estos datos robados para obtener acceso no autorizado a las cuentas bancarias de las víctimas en la naturaleza.

La hipótesis de Group-IB sugiere que los ciberdelincuentes están utilizando sus propios dispositivos, supuestamente Android, para iniciar sesión en las cuentas bancarias de las víctimas.

La policía tailandesa confirmó la suposición de Group-IB, afirmando que los ciberdelincuentes están instalando aplicaciones bancarias en sus propios dispositivos Android y utilizando escaneos de rostros capturados para evadir controles de reconocimiento facial y llevar a cabo accesos no autorizados a las cuentas de las víctimas.

¿Quién está encontrando oro?

Group-IB atribuye todo el grupo de amenazas a un único y altamente sofisticado actor de amenazas de habla china denominado GoldFactory. Se encontraron cadenas de depuración en chino en todas las variantes de malware y sus paneles de C2 también estaban en chino.

GoldFactory es un equipo ingenioso experto en diversas tácticas, incluyendo la suplantación, el registro de teclas de accesibilidad, sitios web bancarios falsos, alertas bancarias falsas, pantallas de llamadas falsas, recopilación de datos de identidad y reconocimiento facial. El equipo está compuesto por grupos de desarrollo y operadores separados dedicados a regiones específicas.

El anuncio de la política de Tailandia sobre la verificación biométrica facial, lanzada en marzo de 2023 y aplicada en julio, coincidió con el descubrimiento de los primeros rastros de GoldPickaxe a principios de octubre. Un total de tres meses fue suficiente para que el grupo investigara, desarrollara y probara nuevas características de recopilación de datos de reconocimiento facial.

Además, durante el análisis de los troyanos de GoldFactory, los investigadores de Group-IB encontraron similitudes entre el malware de la banda y Gigabud, un disruptivo troyano bancario que apunta a Tailandia, Vietnam, así como a algunos países de América Latina. Sin embargo, no hay suficiente evidencia para atribuir el desarrollo inicial de Gigabud a GoldFactory en este momento, y, según los investigadores de Group-IB, es probable que GoldFactory esté involucrado en su distribución.

La declaración de Andrey Polovinkin, Analista de Malware del equipo de Inteligencia de Amenazas de Group-IB, sugiere que el aumento de los troyanos móviles en la región de Asia-Pacífico puede estar relacionado con las actividades de GoldFactory. Aquí hay una explicación más detallada:

- Aumento de Troyanos Móviles en Asia-Pacífico: La región de Asia-Pacífico ha experimentado un aumento en la incidencia de troyanos móviles, que son tipos de malware diseñados específicamente para dispositivos móviles, como teléfonos inteligentes y tabletas.

- GoldFactory como Factor Causal: Según Polovinkin, este aumento puede atribuirse a las actividades de GoldFactory. Esto sugiere que el grupo o individuo detrás de GoldFactory ha estado llevando a cabo campañas de malware dirigidas específicamente a la región de Asia-Pacífico, lo que resulta en un aumento en la propagación de troyanos móviles en esta área geográfica.

- Posibles Motivaciones y Métodos: Las motivaciones detrás de las actividades de GoldFactory podrían incluir el robo de información personal y financiera, el espionaje cibernético o la generación de ingresos a través de actividades delictivas en línea. El grupo podría estar utilizando diversos métodos, como la ingeniería social, la distribución de aplicaciones maliciosas o la explotación de vulnerabilidades de seguridad, para infectar dispositivos móviles en la región.

- Impacto en la Seguridad Cibernética: El aumento de los troyanos móviles en la región de Asia-Pacífico plantea preocupaciones significativas en términos de seguridad cibernética para individuos, empresas y organizaciones en la región. Estos tipos de malware pueden comprometer la privacidad y la seguridad de los datos, causar pérdidas financieras y dañar la reputación de las víctimas afectadas.

La declaración de Polovinkin destaca la importancia de la vigilancia continua y las medidas de seguridad proactivas para protegerse contra las amenazas cibernéticas, como los troyanos móviles, especialmente en regiones donde se observa un aumento en la actividad maliciosa, como la región de Asia-Pacífico.

“La banda tiene procesos bien definidos y madurez operativa y constantemente mejora su conjunto de herramientas para alinearse con el entorno objetivo, mostrando una alta competencia en el desarrollo de malware.

El descubrimiento de un troyano iOS sofisticado resalta la naturaleza evolutiva de las amenazas cibernéticas dirigidas a la región de Asia-Pacífico.

En nuestra evaluación, parece inminente que GoldPickaxe pronto llegará a las costas de Vietnam, mientras que sus técnicas y funcionalidades serán incorporadas activamente en malware dirigido a otras regiones.”

Para un examen detallado de las tácticas, técnicas y procedimientos de GoldFactory, junto con la lista de indicadores de compromiso, visite la última publicación de blog de Group-IB.

Las recomendaciones proporcionadas por los expertos de Group-IB son fundamentales tanto para las organizaciones financieras como para los usuarios finales, ya que ayudan a prevenir el robo de información financiera y proteger contra actividades fraudulentas en línea. Aquí está una explicación más detallada de estas recomendaciones:

Para Bancos y Organizaciones Financieras:

- Implementar un Sistema de Monitoreo de Sesiones de Usuario: Este sistema, como la Protección contra Fraudes de Group-IB, permite detectar la presencia de malware y bloquear sesiones de usuario anómalas antes de que ingresen cualquier información personal. Esto ayuda a proteger las cuentas de los clientes y a prevenir el acceso no autorizado a las mismas.

Para Usuarios Finales:

- Evitar Hacer Clic en Enlaces Sospechosos: Los usuarios deben ser cautelosos al hacer clic en enlaces en correos electrónicos, mensajes o sitios web sospechosos, ya que podrían llevar a sitios fraudulentos diseñados para robar información personal o financiera.

- Utilizar Tiendas de Aplicaciones Oficiales: Descargar aplicaciones solo desde tiendas de aplicaciones oficiales, como la App Store de Apple o Google Play Store, reduce significativamente el riesgo de descargar aplicaciones maliciosas que puedan comprometer la seguridad del dispositivo.

- Revisar los Permisos de Aplicaciones: Antes de instalar una aplicación, los usuarios deben revisar los permisos que solicita la aplicación para asegurarse de que sean apropiados para su función. Si una aplicación solicita permisos excesivos o no relacionados con su propósito, es mejor evitar instalarla.

- Evitar Agregar Contactos Desconocidos: Agregar contactos desconocidos en aplicaciones de mensajería o redes sociales puede exponer a los usuarios a estafadores y ataques de ingeniería social. Es importante limitar la comunicación y compartir información solo con contactos de confianza.

- Verificar la Legitimidad de las Comunicaciones Bancarias: Los usuarios deben ser escépticos ante correos electrónicos, mensajes o llamadas que soliciten información personal o financiera, y siempre verificar la autenticidad de estas comunicaciones directamente con su banco utilizando los canales oficiales de contacto.

- Actuar Rápidamente en Caso de Sospecha de Fraude: Si un usuario sospecha de actividades fraudulentas o detecta transacciones no autorizadas en su cuenta bancaria, debe actuar rápidamente contactando a su banco para reportar el incidente y tomar las medidas necesarias para proteger su cuenta.

Siguiendo estas recomendaciones, tanto las organizaciones financieras como los usuarios finales pueden mejorar significativamente su seguridad en línea y reducir el riesgo de ser víctimas de fraudes y ataques cibernéticos.

Por Marcelo Lozano – General Publisher IT CONNECT LATAM

NO TE PIERDAS EL ÚLTIMO IT CONNECT SECURE STREAM

https://youtu.be/F8NrFbQ1GKw

Lea más sobre Ciberseguridad en;

Coyote: más de 60 bancos ya lo padecieron

Defensa Amorosa 2024: BioCatch Protege tus cuentas

ResumeLooters: ¿buscas 1 trabajo o problemas?

Cloudbrink: Aumento de Rendimiento de 30 Veces para el Acceso Remoto Seguro

Día Internacional del Cambio de Contraseña 1/2/2024

Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS, Troyano iOS,