Alerta sobre la matanza de cerdos: aplicación de fraude dirigida a usuarios de iOS y Android

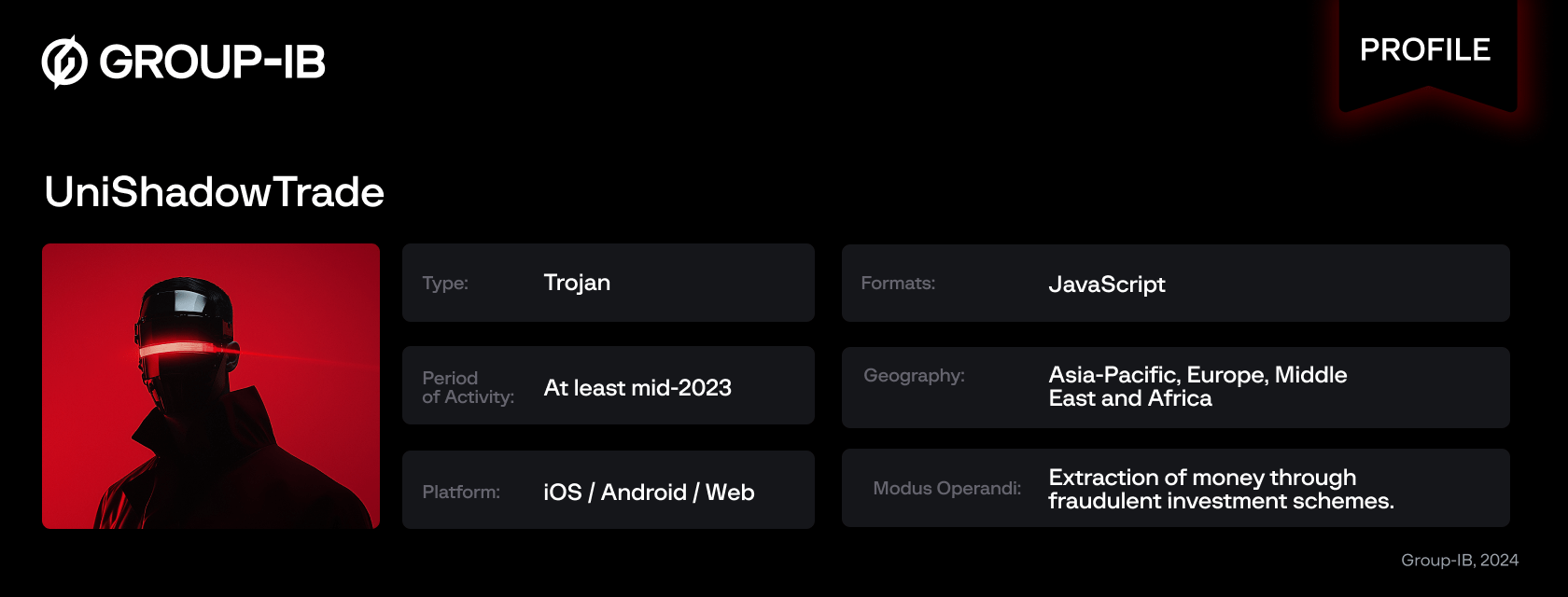

En este artículo, los especialistas de Group-IB descubrieron una campaña de fraude a gran escala que involucraba aplicaciones comerciales falsas dirigidas a usuarios de Apple iOS y Android en múltiples regiones a través del marco UniApp, y se distribuían mediante tiendas de aplicaciones oficiales y sitios de phishing.

Desde mayo de 2024, los analistas de Group-IB han detectado una serie de aplicaciones móviles falsas camufladas como plataformas comerciales en varias regiones. Todas estas aplicaciones se desarrollaron para la plataforma Android utilizando un único marco de desarrollo multiplataforma.

Una de las aplicaciones descubiertas se distribuyó a través de la tienda oficial Google Play, mientras que poco después se encontró una aplicación similar dirigida a dispositivos iOS.

A diferencia de los troyanos móviles convencionales, como el Pico de oro

Según descubrieron por primera vez los analistas de Group-IB en febrero de 2024, estas aplicaciones sospechosas carecían de las características maliciosas típicas.

En cambio, los cibercriminales crearon una fachada de plataforma comercial legítima para estafar a sus víctimas.

Si bien este tipo de esquemas, ahora ampliamente conocidos como matanza de cerdos , no son nuevos, las estrategias y tácticas utilizadas por los ciberdelincuentes continúan evolucionando.

El término “carnicería de cerdos” se utiliza para describir una estafa sofisticada y manipuladora en la que los cibercriminales atraen a las víctimas hacia esquemas de inversión fraudulentos, que suelen incluir criptomonedas u otros instrumentos financieros.

El nombre de la estafa hace referencia a la práctica de engordar un cerdo antes de sacrificarlo y simboliza la forma en que los cibercriminales se ganan la confianza y la inversión de la víctima antes de dar el paso.

Estas estafas suelen comenzar con tácticas de ingeniería social, como conocer a alguien en una aplicación de citas, una plataforma de redes sociales o mediante una llamada en frío.

Los cibercriminales suelen pasar semanas o incluso meses ganándose la confianza de la víctima, haciéndose pasar por asesores comerciales o de inversiones.

Una vez que la víctima está lo suficientemente “engordada”, es decir, ha invertido una cantidad significativa de fondos, los cibercriminales la dejan sin nada.

La estafa suele terminar con la víctima destrozada de su inversión inicial y, en algunos casos, también presionada para que pague tasas o impuestos adicionales, que son simplemente otros intentos de sacarle dinero. Esta estrategia está bien explicada en víctimas en foros especializados.

Si bien las metodologías de sacrificio de cerdos han sido ampliamente documentadas, la investigación reciente de Group-IB ha detectado víctimas en las regiones de Asia-Pacífico, Europa, Oriente Medio y África , cuyo alcance real podría ser mucho mayor. En esta investigación, nos centramos en la campaña de sacrificio de cerdos dirigida a los usuarios de Apple iOS, incluida la Matriz de fraude de Group-IB con características y tácticas categorizadas, así como los Indicadores de compromiso (IOC) relevantes.

Principales hallazgos

- Los ciberdelincuentes utilizan aplicaciones comerciales falsas para atraer a sus víctimas con la promesa de ganancias económicas.

- Los ciberdelincuentes atraen a personas para que financien cuentas comerciales falsas y, en última instancia, les roben su dinero.

- Los ciberdelincuentes inician conversaciones con víctimas potenciales a través de aplicaciones de citas y utilizan tácticas de ingeniería social para ganarse su confianza.

- Se han descubierto aplicaciones fraudulentas en Apple App Store y Google Play Store.

- Las aplicaciones fraudulentas se crean utilizando el marco UniApp.

- Se descubrieron varias aplicaciones y se clasificaron bajo una única familia de malware denominada por Group-IB como UniShadowTrade.

- La aplicación proporciona soporte multilingüe para inglés, portugués, chino e hindi.

- Los analistas de inteligencia de amenazas y protección contra fraudes de Group-IB han detectado víctimas en las regiones de Asia-Pacífico, Europa, Medio Oriente y África, lo que indica el alcance global de esta estafa.

Cadena de infección

Durante la investigación, no pudimos determinar los métodos exactos que utilizaban los cibercriminales para atacar a sus posibles víctimas. Sin embargo, es probable que recurrieran a tácticas de ingeniería social a través de aplicaciones de citas o redes sociales, como se sugirió anteriormente.

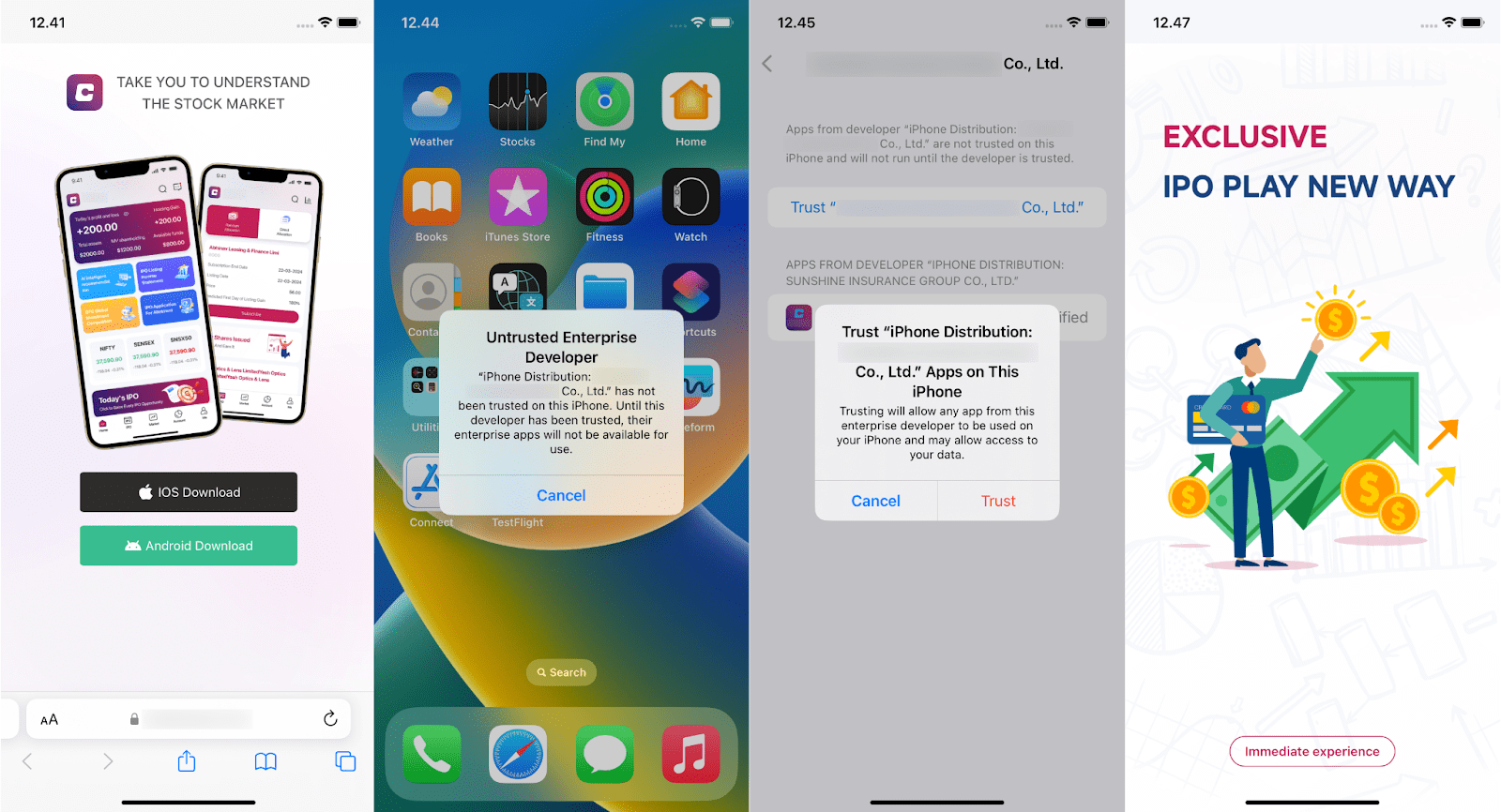

Descubrimos dos métodos de distribución: inicialmente, los cibercriminales subieron con éxito la aplicación fraudulenta de iOS a la tienda oficial de Apple, explotando la confianza que los usuarios tienen en el ecosistema de Apple.

Esta confianza probablemente hizo que las víctimas bajaran la guardia, haciéndolas más susceptibles a la estafa.

Figura 1. Ilustración de la aplicación antifraude en la App Store de Apple

La aplicación fraudulenta permaneció en la App Store de Apple durante varias semanas antes de ser eliminada.

Después de su eliminación, los cibercriminales pasaron a distribuir la aplicación a través de sitios web de phishing, ofreciendo descargas tanto para Android como para iOS.

Para los usuarios de iOS, al presionar el botón de descarga se activa la descarga de un archivo .plist, lo que hace que iOS solicite permiso para instalar la aplicación.

Sin embargo, una vez que se completa la descarga, la aplicación no se puede iniciar de inmediato.

Luego, los cibercriminales le indican a la víctima que confíe manualmente en el perfil de desarrollador de Enterprise.

Una vez completado este paso, la aplicación fraudulenta se vuelve operativa.

Figura 2. Ejemplo de visita a un sitio web de phishing, proceso de instalación y apertura de una aplicación fraudulenta

La descripción de la aplicación afirma que está diseñada para realizar fórmulas matemáticas algebraicas y cálculos de área de volumen con gráficos 3D.

Sin embargo, esto es una fachada. Una vez que la víctima inicia la aplicación, se encuentra con una página de inicio de sesión.

Para registrarse en la aplicación, la víctima debe ingresar un código de invitación.

Este requisito sugiere que los cibercriminales no están llevando a cabo una campaña masiva, sino que están apuntando a individuos específicos.

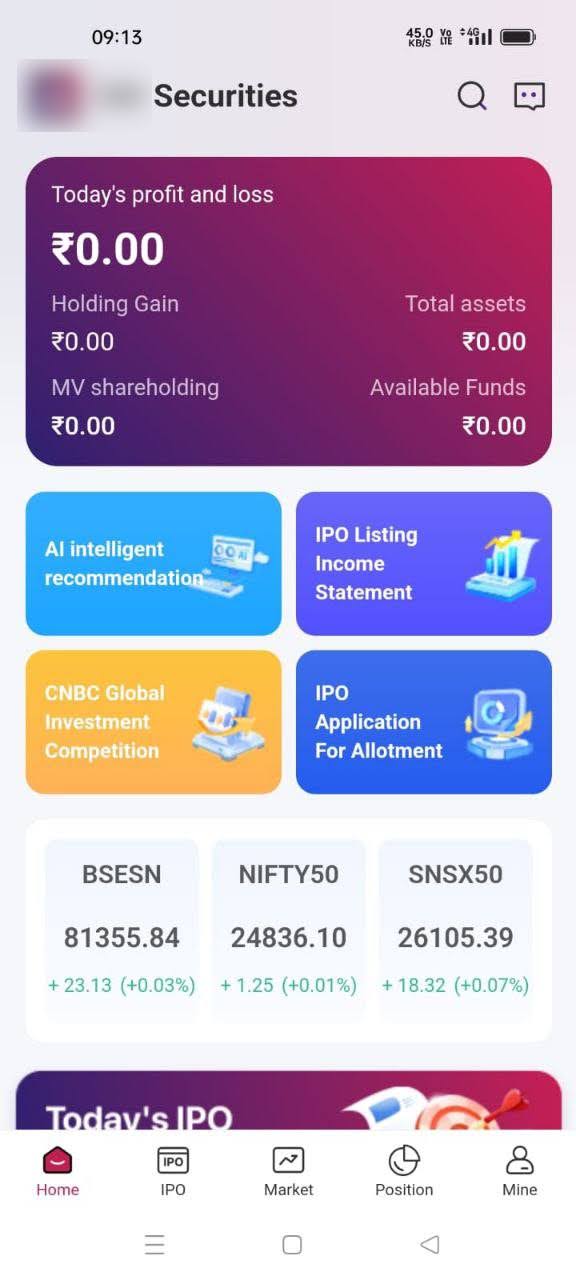

Figura 3. Ejemplo de aplicación del fraude

Una vez que el usuario se registra en la aplicación fraudulenta, se le engaña para que complete varios pasos.

Primero, se le pide que cargue documentos de identificación, como un documento de identidad o pasaporte.

A continuación, se le pide al usuario que proporcione información personal, seguida de detalles relacionados con el trabajo.

Después de aceptar los términos y condiciones y la divulgación, se le indica que ingrese fondos en su cuenta.

Una vez realizado el depósito, los cibercriminales toman el control y envían más instrucciones, lo que finalmente resulta en el robo de los fondos de la víctima.

Figura 4. El esquema es una ilustración de los pasos de un plan de fraude.

Detalles técnicos

Existen diferencias mínimas entre las versiones de la aplicación para iOS y Android, ya que la funcionalidad principal está basada en la web y se entrega a través de una URL.

La aplicación web está construida sobre el marco UniApp, que permite a los desarrolladores crear aplicaciones multiplataforma utilizando Vue.js.

UniApp permite el desarrollo de aplicaciones que pueden ejecutarse sin problemas en Android, iOS y navegadores web con una única base de código.

Al combinar componentes nativos y tecnologías web, los desarrolladores pueden escribir código una vez e implementarlo en múltiples plataformas.

Como se mencionó anteriormente, la aplicación no incluye la funcionalidad de un troyano móvil clásico; su función principal es abrir una actividad de Web View.

Según los requisitos, la aplicación solicita acceso a la galería de fotos.

Antes de mostrar la página de inicio de sesión, la aplicación iOS realiza varias comprobaciones. Comprueba el modelo del dispositivo, ya que la aplicación solo está diseñada para ejecutarse en teléfonos móviles. En primer lugar, comprueba la fecha y la hora actuales. Si la fecha es anterior al 22 de julio de 2024, 00:00:00 , la aplicación lanza una actividad falsa con fórmulas y gráficos. Suponemos que esta condición debe eludir las comprobaciones de Apple antes de publicarse en la tienda. Como podemos ver, este sencillo truco permite a los ciberdelincuentes subir su aplicación fraudulenta a la Apple Store.

Figura 5. Ejemplo de actividad falsa en aplicación de fraude

Si todas las comprobaciones son correctas, la aplicación recupera la dirección de la aplicación web.

La configuración se incluye al final de la página HTML, entre los símbolos ## . Los parámetros de configuración se separan con comas.

El segundo parámetro especifica la dirección donde se encuentra la aplicación web, incluidas las páginas de inicio de sesión. A continuación se muestra una configuración de ejemplo:

Figura 6. Ejemplo de configuración para aplicación antifraude

Un punto a destacar es que TermsFeed es un servicio en línea que proporciona acuerdos legales personalizables como políticas de privacidad, términos de servicio y exenciones de responsabilidad para sitios web, aplicaciones móviles y negocios en línea.

La aplicación analiza la cadena y la almacena en el almacenamiento local como un diccionario.

La mayoría de los parámetros son responsables de cómo se muestra la aplicación web en el teléfono. Los parámetros “2”, “3”, “4” y “5” se aplican en caso de que se inicie una aplicación web fraudulenta dentro de la aplicación.

| Llave | Ejemplo | Descripciones |

| 0 | 1 | Responsable de determinar dónde se abrirá la aplicación web fraudulenta. Se abrirá como una vista web dentro de la aplicación si el valor es 1. Si el valor se establece en 2, la aplicación web se abrirá en el navegador web. |

| 1 | hXXps://www.REDACTED[.]com/h5 | La ubicación de la aplicación web que se mostrará. |

| 2 | 1 | Respuesta al estilo de la barra de estado. Si el valor es mayor o igual a 1, se utiliza UIStatusBarStyleDarkContent, de lo contrario se aplica UIStatusBarStyleLightContent. |

| 3 | 1 | Si el valor es 1, superponga la aplicación web debajo de la barra de estado. |

| 4 | 1 | Si el valor es 1, ignore el área segura donde se puede colocar el contenido sin que lo obstruyan elementos del sistema, como la muesca o el indicador de inicio. |

| 5 | 255,255,255 | Color de fondo de la barra de estado (predeterminado: 255,255,255) |

| 6 | línea[.]yo,t[.]yo | Abra uno de los mensajeros con más probabilidades de interactuar con las víctimas. |

La primera aplicación descubierta, distribuida a través de la App Store de Apple, funciona como un programa de descarga, que simplemente recupera y muestra la URL de una aplicación web.

En cambio, la segunda aplicación, descargada de sitios web de phishing, ya contiene la aplicación web entre sus activos.

Creemos que este enfoque fue deliberado, ya que la primera aplicación estaba disponible en la tienda oficial y los cibercriminales probablemente buscaron minimizar el riesgo de detección.

Como se señaló anteriormente, la aplicación se hacía pasar por una herramienta para fórmulas matemáticas, e incluir cuentas comerciales personales dentro de una aplicación iOS habría levantado sospechas de inmediato.

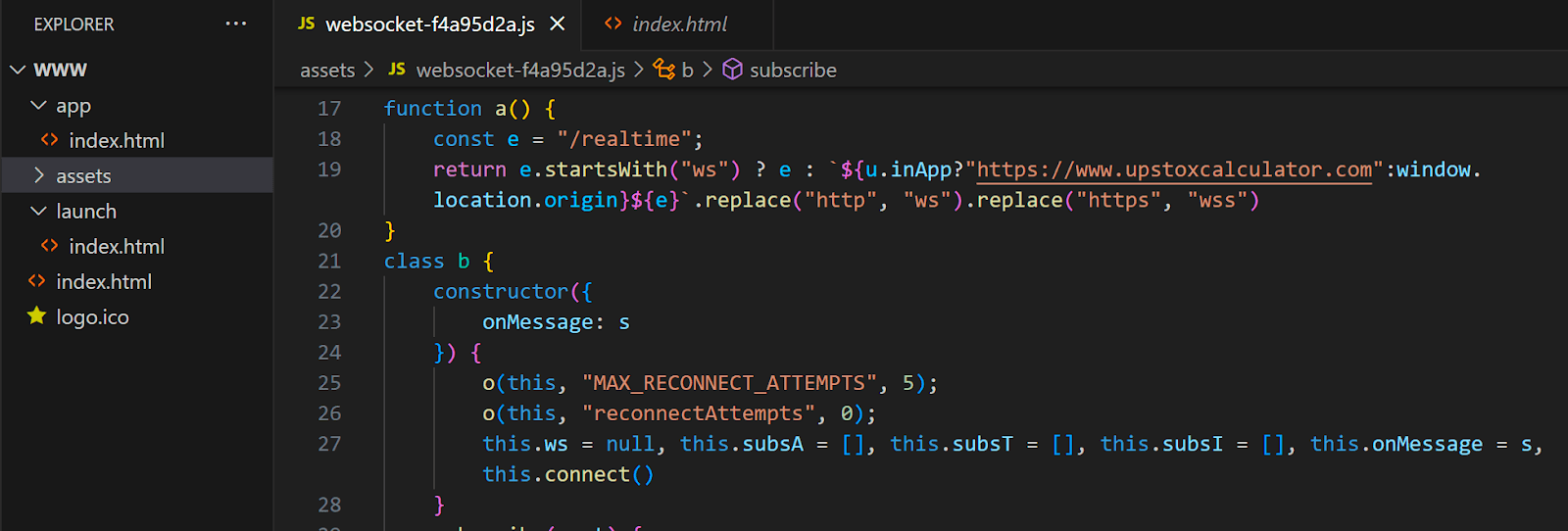

La aplicación web está construida con JavaScript y proporciona la funcionalidad completa de una cuenta de trading.

Las sugerencias están disponibles en varios idiomas: inglés , portugués , chino e hindi . Incluye funciones como configuración de la cuenta, formularios para cargar tarjetas bancarias y documentos de identidad, historial de transacciones, ganancias y pérdidas, una sección de IPO, una lista de acciones disponibles y más.

Cuando se abre la aplicación web dentro de la aplicación móvil, la comunicación con el servidor se establece a través de WebSocket, mientras que en un navegador web, la conexión está protegida a través de HTTPS.

Figura 7. Ejemplo de un fragmento de código JS en la aplicación de fraude

Para completar la estafa, se le pide a la víctima que deposite fondos en su cuenta. Una vez realizado el depósito, los cibercriminales le indican a la víctima qué posiciones comprar. Después de unas cuantas operaciones aparentemente exitosas, la víctima es persuadida a invertir cada vez más dinero. El saldo de la cuenta parece crecer rápidamente. Sin embargo, cuando la víctima intenta retirar fondos, no puede hacerlo.

Figura 8. Ejemplo de terminal de operaciones falsas que se muestra a la víctima

Más por revelar

Como ya hemos mencionado, nuestra investigación comenzó con un análisis de aplicaciones Android a petición de nuestro cliente.

El cliente informó de que un usuario había sido engañado para instalar la aplicación como parte de una estafa de inversión en bolsa.

Durante nuestra investigación, descubrimos una lista de aplicaciones fraudulentas similares, una de las cuales estaba disponible en Google Play Store.

Estas aplicaciones estaban diseñadas para mostrar noticias y artículos relacionados con la bolsa, lo que les daba una falsa sensación de legitimidad. En ese momento, la aplicación fraudulenta fue eliminada de la tienda.

Figura 9. Ilustración de la aplicación de fraude en Google Play

Todos los paquetes de Android detectados compartían los mismos nombres de paquete: com.finans.trader o com.finans.insights . Estas aplicaciones se crearon utilizando el marco UniApp, con la funcionalidad principal implementada como código JavaScript. Las aplicaciones son capaces de imitar varias plataformas de comercio y criptomonedas. A continuación, se muestra una lista de posibles nombres que pueden suplantar, que se detectaron en la aplicación:

| INFORMACIÓN FINANCIERA AUR PRO bieconomía Que vergüenza Xzdl Deversi Fi Holloway amigable existencias GoldEX NEGRO Fx6 Befongz Clueeio GOFX ZurichFX Limitada Triltex Cambio de divisas AETO Égida f-acción Cambios de divisas Ctrl FX Corteza Collins Mercado Dco LGFX Global Meifu Financiera Mxfx Global | Dongcai Dios Descodificar Encontrar Etofx Aipu Otorgar Ballena azul MERCADO COMEX Foxiv LIBERTAD Fux Funda Forex Futuro Corporación FX EnfoqueEX FXMX PRO Gampara GCCC GDW GLFXM Corredores de Goaxfx Capital de Gula Si x seis IGLON Novartis | OTOFPR Capital de reputación SBITRADEFX Intercambio de cielo Fundación SSJTCF Fondos estrella sol Excelente comercio Taihe limitada Tasman Moneda Nax Transacción Comercio de turbinas No hay nieve v5máx Mercados WOB WXJTSS XZDL Global Finanzas Hengtuo Hola Holloway amigable GOFX-Rro Hota Coinbase Criptomoneda Hota IMPERIO GOEX | Grupo Yub Ltd. Intercambio de bits Grupo HYHLB Genting Capital de Maple-Six GOFX-Pro7 Pico dorado INVERSIONES CTRL GRUPO COMEX Yuanxina lgfx Comercio de prueba VisiónTrade Fénix de fuego hengtuo ZZIT petirrojo justo existencias st6 No XTB Gms Kyros |

Las muestras descubiertas fueron diseñadas para mostrar una aplicación de comercio fraudulenta alojada en el dominio api.fxbrokers[.]cc .

Este dominio es parte de una infraestructura fraudulenta más grande con muchos dominios relacionados registrados bajo nombres similares, haciéndose pasar por corredores y organizaciones financieras.

Nos gustaría llamar la atención en particular sobre gold-blockhain[.]cc , otro dominio asociado con este esquema.

Figura 10. Esquema de conexiones de red.

Fuente: Herramienta de análisis de redes de gráficos del Grupo IB

Junto a este dominio encontramos un paquete de Android llamado com.ubsarov.ubsarovfx . Anteriormente en el artículo, compartimos un mensaje de una de las víctimas que menciona una aplicación fraudulenta llamada Ubsarov FX6.

Aunque no había evidencia directa que vinculara estos casos, creemos que la aplicación com.ubsarov.ubsarovfx descubierta y otras mencionadas en este artículo son parte de la misma campaña más grande vinculada a UOBE FX.

El UOBE FX caso de fraude implica una correduría falsa que opera bajo falsas pretensiones y tácticas engañosas, apuntando principalmente a víctimas a través de aplicaciones de citas y otros métodos de ingeniería social.

Protección contra el fraude del Grupo IB

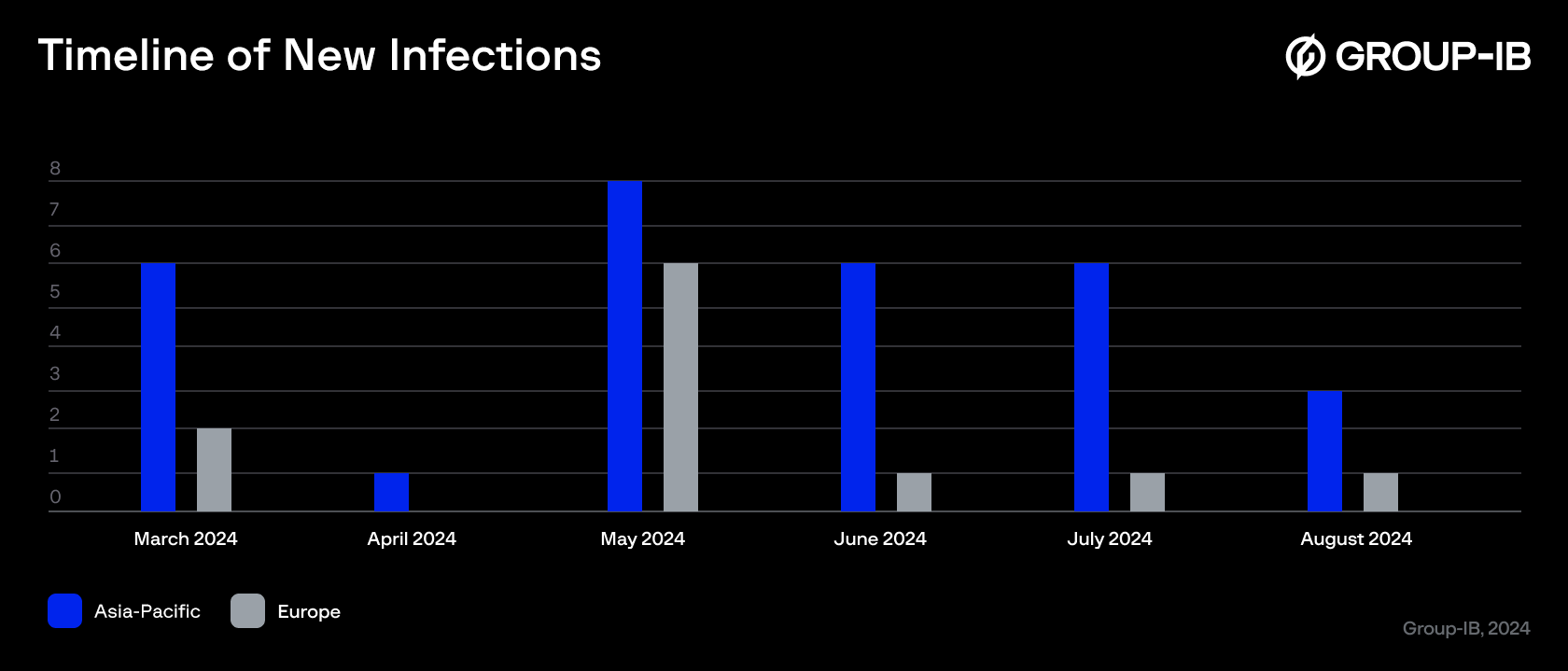

Grupo IB Protección contra el fraude. La telemetría revela que también se han detectado instalaciones en las regiones europeas, lo que indica que esta amenaza no se limita a una región específica.

Figura 11. Cronología de nuevas infecciones.

Fuente: Group-IB Fraud Protection

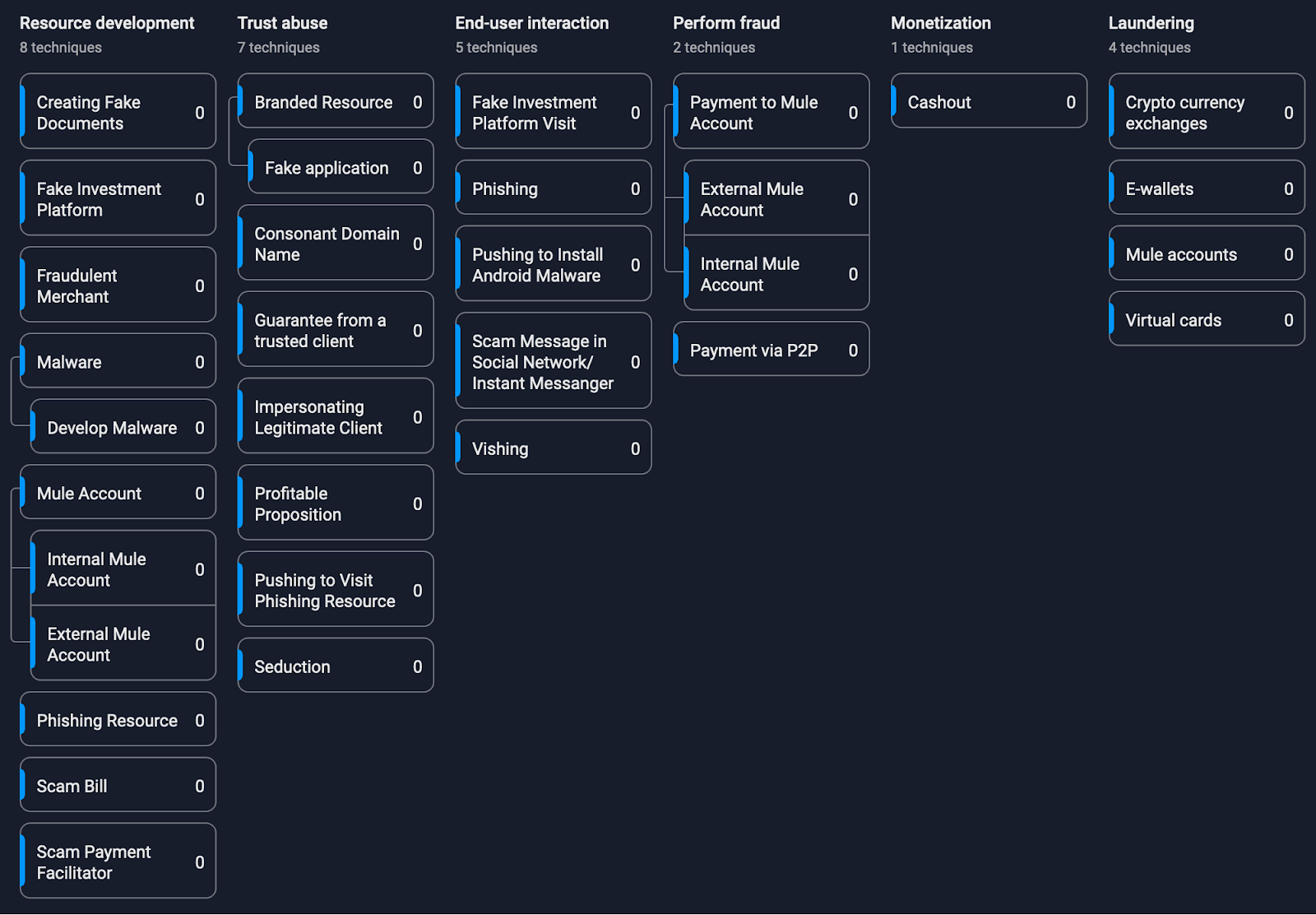

Matriz de fraude del grupo IB

Conclusión

En resumen, los cibercriminales siguen utilizando plataformas de confianza como Apple Store o Google Play para distribuir malware camuflado en aplicaciones legítimas, aprovechándose de la confianza de los usuarios en ecosistemas seguros.

Atraen a las víctimas con la promesa de ganancias financieras fáciles, pero luego descubren que no pueden retirar sus fondos después de haber hecho inversiones importantes.

El uso de aplicaciones web oculta aún más la actividad maliciosa y dificulta su detección.

Esto resalta la importancia de la vigilancia y la educación del usuario final, incluso cuando se trata de aplicaciones aparentemente confiables, y refuerza la necesidad de una revisión continua de las aplicaciones que se envían a las tiendas para evitar que este tipo de estafas lleguen a víctimas desprevenidas.

Por Marcelo Lozano – General Publisher IT CONNECT LATAM

Lea más sobre Ciberseguridad en;

Manual de Riesgos de Ciberseguridad Esencial 2024

Superstición e inseguridad 2024: análisis auténtico

Operación Kaerb: operativo eficaz al cibercrimen 2024

Agotamiento Profesional Auténtico: Ciberseguridad 2024

Brecha de habilidades 2024: Informe definitivo Fortinet

fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude, fraude,