Group-IB, uno de los líderes mundiales en ciberseguridad, ha publicado hoy sus hallazgos sobre Dark Pink.

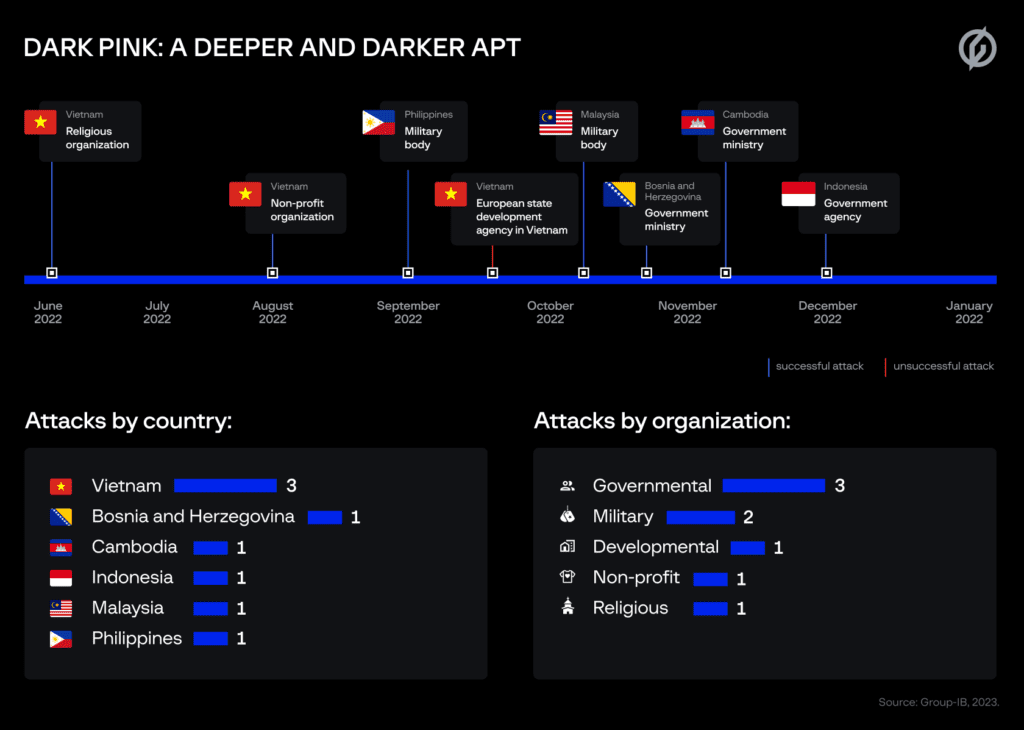

Dark Pink es un grupo que lanzó una campaña de amenaza persistente avanzada (APT) en curso lanzada contra objetivos de alto perfil en Camboya, Indonesia, Malasia, Filipinas, Vietnam y Bosnia y Herzegovina que, con moderada confianza, creemos que fue lanzada por un nuevo actor de amenaza.

Hasta la fecha, la inteligencia de amenazas de Group-IB ha podido atribuir siete ataques exitosos a este grupo específico de junio a diciembre de 2022.

Con objetivos que incluyen cuerpos militares, ministerios y agencias gubernamentales y organizaciones religiosas y sin fines de lucro, aunque la lista de víctimas podría ser significativamente más larga.

Group-IB también notó un ataque fallido en un cuerpo de desarrollo estatal europeo con sede en Vietnam.

|

|

Análisis de Group-IB descubrió que el vector de acceso inicial para la campaña de Dark Pink (nombre dado por Group-IB) fue correos electrónicos de phishing dirigido y el objetivo principal de los actores de amenaza.

Quienes utilizan una herramienta personalizada casi en su totalidad, es el espionaje corporativo, ya que intentan exfiltrar archivos, audio de micrófono y datos de mensajería de los dispositivos y redes infectadas.

Group-IB, en línea con su política de cero tolerancia hacia el cibercrimen, ha emitido notificaciones proactivas a todos los objetivos potenciales y confirmados de Dark Pink.

Nuestros investigadores siguen descubriendo y analizando todos los detalles detrás de esta campaña APT específica.

Hasta la fecha, Group-IB no ha sido capaz de atribuir esta campaña, que utiliza herramientas personalizadas y algunas tácticas y técnicas poco comunes, a ningún actor de amenazas conocido.

Como resultado, Group-IB cree que la campaña de Dark Pink en la segunda mitad de 2022 es la actividad de un grupo completamente nuevo de actores de amenazas, también denominado Saaiwc Group por los investigadores de seguridad cibernética chinos.

Este nuevo grupo APT es notable debido a su enfoque específico en atacar ramas militares y ministerios y agencias gubernamentales.

Group-IB descubrió que, a partir de diciembre de 2022, Dark Pink APT había superado las defensas de seguridad de seis organizaciones en cinco países de APAC (Camboya, Indonesia, Malasia, Filipinas y Vietnam) y una organización en Europa (Bosnia y Herzegovina).

El primer ataque exitoso tuvo lugar en junio, cuando los actores de amenaza accedieron a la red de una organización religiosa en Vietnam.

Tras este brecha en particular, no se registró ningún otro ataque atribuible a Dark Pink hasta agosto de 2022, cuando los analistas de Group-IB descubrieron que los actores de amenaza habían accedido a la red de una organización sin fines de lucro vietnamita.

La actividad de Dark Pink aumentó en los últimos cuatro meses del año. El equipo de inteligencia de amenazas de Group-IB descubrió ataques a una rama de las Fuerzas Armadas de Filipinas en septiembre.

Una rama militar de Malasia en octubre, dos violaciones en noviembre, con las víctimas siendo organizaciones gubernamentales en Bosnia y Herzegovina y Camboya, y finalmente, a principios de diciembre, una agencia gubernamental indonesia.

La inteligencia de amenazas de Group-IB también descubrió un ataque no exitoso a una agencia estatal de desarrollo de Europa con sede en Vietnam en octubre.

Mientras la primera brecha Dark Pink, según lo confirmado por Group-IB, tuvo lugar en junio de 2022, hay pistas que sugieren que el grupo estaba activo desde mediados de 2021.

Group-IB descubrió que los actores de amenazas, una vez infectado un dispositivo, eran capaces de emitir comandos al ordenador infectado para descargar archivos maliciosos de Github, con estos recursos subidos por los propios actores de amenazas.

Curiosamente, los actores de amenazas han utilizado la misma cuenta de Github para subir archivos maliciosos durante toda la duración de la campaña APT hasta la fecha, lo que podría sugerir que han sido capaces de operar sin ser detectados durante un período significativo de tiempo.

Herramientas personalizadas filosas

Dark Pink utiliza un conjunto de herramientas personalizadas y tácticas, técnicas y procedimientos (TTPs) sofisticados que han hecho una gran contribución a sus ataques exitosos durante los últimos siete meses.

En su investigación sobre Dark Pink, los analistas de Group-IB detallan todo el viaje de la víctima desde la infección inicial hasta la exfiltración de datos.

Los actores de amenaza lanzan su ataque con correos electrónicos de phishing dirigido.

Group-IB pudo encontrar el correo electrónico original enviado por los actores de amenaza en un ataque no exitoso.

En este caso, los atacantes se hicieron pasar por un solicitante de empleo que aplicaba para el puesto de pasante de relaciones públicas y comunicaciones.

En el correo electrónico, el actor de amenaza menciona que encontró la vacante en un sitio para buscar empleo, lo que podría sugerir que los actores de amenaza escanean las páginas de trabajos y elaboran un correo de phishing único relevante para la organización que encuentren.

Los correos electrónicos de phishing con pico contienen una URL acortada que enlaza a un sitio de compartición de archivos gratuito, en el que se presenta a la víctima con la opción de descargar un archivo ISO malicioso que siempre contiene tres tipos de archivos específicos:

Un archivo ejecutable firmado, un documento engañoso no malicioso (algunos archivos ISO vistos por Group-IB tenían más de uno) y un archivo DLL malicioso.

Sin embargo, estos tipos de archivos pueden diferenciarse en su contenido y funcionalidad, y los analistas de Group-IB descubrieron tres cadenas de muerte separadas, lo que subraya la sofisticación de este grupo APT en particular.

La primera cadena de muerte analizada por Group-IB ve a los actores de amenaza empaquetar todos los archivos mencionados anteriormente, incluyendo un DLL malicioso, en el propio ISO.

Luego, después de montarlo, se ejecutará el DLL mediante el ataque conocido como Carga lateral de DLL. La segunda cadena de muerte ve a los actores de amenaza aprovechar Github después del acceso inicial.

Lo que les permite descargar automáticamente un documento plantilla que contiene códigos de macro responsables de ejecutar el malware de los actores de amenaza.

Por último, la tercera y más reciente cadena de muerte utilizada por los actores de amenaza (en diciembre de 2022) ve su malware lanzado con la ayuda de un archivo XML.

El cual contiene un proyecto MSBuild que incluye una tarea para ejecutar código .NET con el fin de lanzar su malware personalizado.”

La sofisticación de los ataques de Dark Pink también se ve subrayada por el malware personalizado y los ladrones en el arsenal de los actores de amenazas.

Crearon dos módulos personalizados, denominados por Group-IB como TelePowerBot y KamiKakaBot, que están escritos en PowerShell y .NET, respectivamente.

Estas dos piezas de malware están diseñadas para leer y ejecutar comandos desde un canal de Telegram controlado por un actor de amenazas a través del bot de Telegram.

Los investigadores de Group-IB notaron que toda la comunicación entre los dispositivos de los actores de la amenaza y las víctimas se basaba completamente en la API de Telegram, y utilizaron numerosas técnicas de evasión, incluida la omisión del control de cuentas de usuario, para permanecer sin ser detectados.

El actor de amenazas también creó dos ladrones personalizados, denominados Cucky y Ctealer por Group-IB.

Cuando se inician en el dispositivo de las víctimas, los ladrones pueden robar contraseñas, historial, inicios de sesión y cookies de docenas de navegadores web.

En esta campaña, los actores de amenazas también escribieron un script que les permitió transferir su malware a dispositivos USB conectados a la máquina comprometida y también propagar su malware a través de recursos compartidos de red.

Los actores de amenazas también aprovecharon una utilidad personalizada, denominada ZMsg por Group-IB, para filtrar datos del mensajero Zalo en los dispositivos de las víctimas.

Los investigadores encontraron evidencia de que el grupo APT también podría robar datos de los mensajeros de Viber y Telegram.

Una de las únicas herramientas estándar que utilizaron los actores de amenazas fue el módulo Get-MicrophoneAudio de PowerSploit disponible públicamente, que se carga en el dispositivo de la víctima a través de una descarga desde Github.

Este módulo, que los actores de amenazas personalizaron para asegurarse de que pudieran eludir el software antivirus, les permitió grabar la entrada de audio y luego filtrar estas grabaciones a través de su bot de Telegram.

Los analistas de Group-IB notaron que la secuencia de comandos personalizada agregada a este módulo PowerSploit se cambió varias veces, después de varios intentos fallidos de grabar el audio del micrófono en los dispositivos infectados.

Dark Pink extrajo datos de las víctimas a través de tres vías específicas: a través de Telegram, Dropbox y correo electrónico.

De hecho, el nombre Dark Pink proviene de un híbrido de dos de las direcciones de correo electrónico (blackpink.301@outlook[.]com y blackred.113@outlook[.]com) utilizadas por los actores de amenazas durante la exfiltración de datos a través de la última vía. .

“El análisis de Dark Pink de Group-IB es de gran importancia, ya que detalla una campaña APT altamente compleja lanzada por actores de amenazas experimentados.

El uso de un conjunto de herramientas casi completamente personalizado, técnicas de evasión avanzadas.

La capacidad de los actores de amenazas para modificar su malware para garantizar la máxima eficacia y el perfil de las organizaciones objetivo demuestran la amenaza que representa este grupo en particular.

Group-IB continuará monitoreando y analizando los ataques Dark Pink pasados y futuros con el objetivo de descubrir a los que están detrás de esta campaña”, dijo Andrey Polovinkin, analista de malware de Group-IB.

La campaña reciente de Dark Pink APT es otro ejemplo más de cómo las interacciones de las personas con correos electrónicos de phishing pueden resultar en la penetración de las defensas de seguridad incluso de las organizaciones más protegidas.

Group-IB recomienda soluciones, como su protección de correo electrónico comercial patentada, que pueden contrarrestar esta amenaza de manera efectiva y evitar que los correos electrónicos maliciosos terminen en las bandejas de entrada de los empleados.

Dicho esto, Group-IB insta a las organizaciones a fomentar una cultura de ciberseguridad y educar a sus empleados sobre cómo identificar correos electrónicos de phishing.

La plataforma Threat Intelligence de Group-IB lideró el análisis en Dark Pink y puede ayudar a las organizaciones a reforzar su postura de seguridad equipándolas con los últimos conocimientos sobre amenazas emergentes.