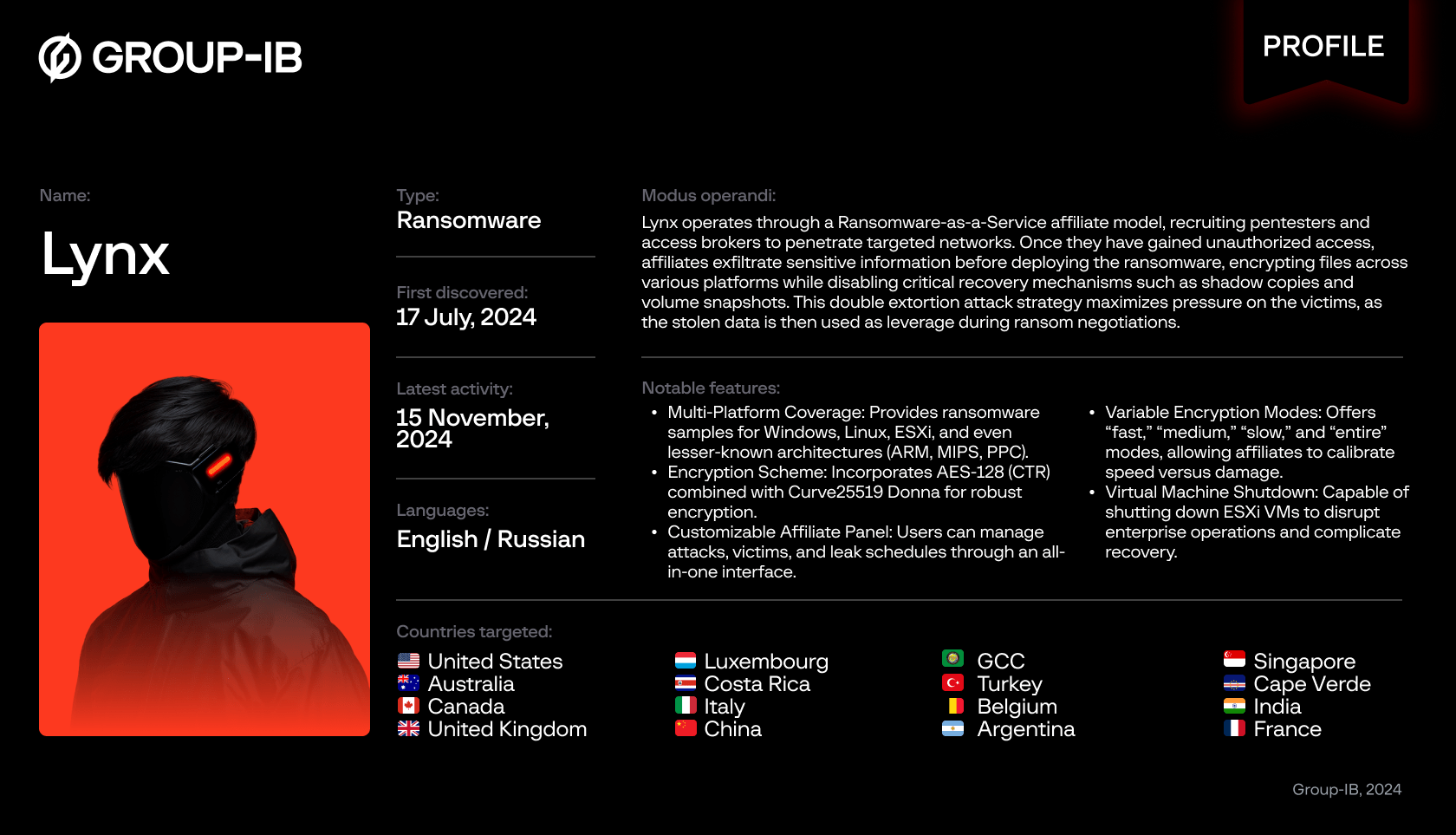

La gente de Group IB, observó cómo opera el grupo Lynx Ransomware-as-a-Service (RaaS), detallando el flujo de trabajo de sus afiliados dentro del panel, su arsenal de ransomware multiplataforma, modos de cifrado personalizables y capacidades técnicas avanzadas.

El ransomware sigue siendo una de las ciberamenazas más rentables, con nuevas variantes y modelos de negocio que evolucionan más rápido de lo que muchas organizaciones pueden responder. Impulsado por la expansión deRansomware como servicio (RaaS), la proliferación de datos robados en Sitios de detección de fugas dedicados (DLS)y el aumento de las operaciones impulsadas por afiliados, estos ataques se han vuelto más generalizados y más sofisticados.

El grupo Lynx RaaS se destaca por su plataforma altamente organizada, su programa de afiliados estructurado y sus sólidos métodos de cifrado. En este blog, ofrecemos una mirada exclusiva al panel de afiliados de Lynx, las comunicaciones internas y el arsenal técnico, revelando cómo este ecosistema criminal organiza los ataques de ransomware y gestiona a las víctimas.

Descubrimientos clave

- Panel y flujo de trabajo estructurados de RaaS: el panel de afiliados de Lynx está dividido en varias secciones (por ejemplo, “Noticias”, “Empresas”, “Chats”, “Información” y “Filtraciones”), cada una de las cuales cumple una función clara. Los afiliados pueden configurar perfiles de víctimas, generar muestras de ransomware personalizadas e incluso gestionar cronogramas de fugas de datos dentro de una única interfaz fácil de usar.

- Arsenal de ransomware multiplataforma: Lynx ofrece a sus afiliados un completo “archivo todo en uno”, que contiene archivos binarios para entornos Windows, Linux y ESXi y que abarca una variedad de arquitecturas (ARM, MIPS, PPC, etc.). Este enfoque multiarquitectura garantiza una amplia compatibilidad y maximiza el impacto de los ataques en redes heterogéneas.

- Características de los afiliados y doble extorsión: los afiliados reciben un incentivo con una participación del 80 % de las ganancias del rescate, lo que refleja una estrategia competitiva basada en el reclutamiento. El panel de Lynx incluye un sitio de filtración dedicado (DLS) donde los datos robados se exponen públicamente si no se pagan los rescates, lo que agrega una presión crítica sobre las víctimas para que cumplan.

- Técnicas de cifrado personalizables: Lynx ha añadido recientemente varios modos de cifrado: “rápido”, “medio”, “lento” y “completo”, lo que ofrece a los afiliados la libertad de ajustar el equilibrio entre velocidad y profundidad del cifrado de archivos. El uso de Curve25519 Donna y el cifrado AES-128 pone de relieve el enfoque de Lynx en la criptografía sólida y probada.

- Reclutamiento y verificación de antecedentes profesionales: las publicaciones de reclutamiento del grupo en foros clandestinos enfatizan un estricto proceso de verificación para los pentesters y los equipos de intrusión capacitados, lo que resalta el énfasis de Lynx en la seguridad operativa y el control de calidad. También ofrecen “centros de llamadas” para las víctimas de acoso y soluciones de almacenamiento avanzadas para los afiliados que ofrecen constantemente resultados rentables.

¿A quién le puede interesar?

- Analistas de ciberseguridad y equipos de seguridad corporativa

- Analistas de malware

- Especialistas en inteligencia de amenazas

- Investigadores cibernéticos

- Equipos de respuesta ante emergencias informáticas (CERT)

- Investigadores de las fuerzas del orden

- Fuerzas policiales cibernéticas

El sitio de filtración dedicado (DLS) del ransomware Lynx sirve como plataforma donde los atacantes publican anuncios sobre ataques y divulgan datos filtrados de sus víctimas.

Dentro del grupo de ransomware Lynx

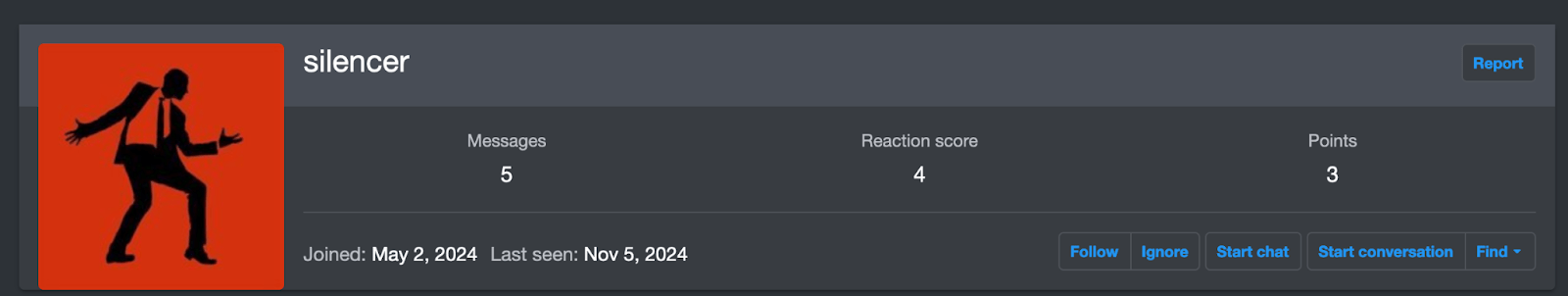

El 8 de agosto de 2024, un usuario llamado “silencer” inició un programa de afiliados del ransomware Lynx como tema en el popular foro clandestino de la dark web “RAMP”.

Figura 2. Captura de pantalla del perfil de usuario “silencer” en el foro RAMP.

Información del programa de reclutamiento de afiliados:

El grupo de ransomware Lynx ha publicado una publicación de reclutamiento dirigida a equipos de pruebas de penetración con experiencia.

La publicación proporciona una descripción detallada de las capacidades, herramientas y expectativas del grupo para los posibles colaboradores, lo que indica una operación criminal estructurada y profesionalizada.

Figura 3. Capturas de pantalla de una publicación de Lynx que promociona su ransomware como servicio en el foro RAMP.

Lo que sigue es una traducción del tema publicado por Lynx, del ruso al inglés:

Invitamos a equipos de pentesting con experiencia a unirse al equipo Lynx.

Nos especializamos en ataques a la infraestructura empresarial.

### Funcionalidad del Locker:

~ Algoritmo de cifrado confiable (x25519 + AES);

~ Dirigir el locker a directorios/archivos específicos;

~ Matar servicios/procesos por máscara;

~ Capacidad de interrumpir el proceso de cifrado sin dañar la estructura del archivo cifrado;

~ Eliminar instantáneas, limpiar la papelera de reciclaje, etc.;

~ Montar discos ocultos (bajo su propio riesgo, puede dañar el gestor de arranque);

~ Terminación automática de procesos que usan archivos específicos;

~ 18 compilaciones probadas para todos los sistemas operativos (Windows/ESXi/NAS);

~ Función “Temporizador” disponible en todas las compilaciones nix;

~ Establecer un “mensaje del día” como nota de rescate.

### Funcionalidad del panel:

~ Constructor (las claves privadas no se almacenan en el panel; todos los descifrados de prueba se manejan estrictamente a través del administrador);

~ Capacidad para crear publicaciones de blog de forma independiente y adjuntar archivos sin la participación del administrador;

~ Gestión completa de publicaciones;

~ Acceso de invitado para sus traficantes.

Ofrecemos una división 80/20 a tu favor. Tú manejas todas las negociaciones, la billetera es tuya y nosotros no interferimos en el proceso.

Tenemos nuestro propio servicio de llamadas (“прозвон”) que acosará al objetivo (porcentaje adicional).

En un futuro cercano, estamos completando una herramienta persistente que se proporcionará a nuestros equipos.

También tenemos un killer simple (no incluye soluciones para CrowdStrike o Sentinel).

Estamos listos para proporcionar almacenamiento de archivos a los equipos activos.

Podemos proporcionar materiales para el trabajo si muestra buenos resultados.

A los equipos que no tengan reputación se les ofrecerán varias opciones para pasar la verificación “blanca”.

No trabajamos en la CEI, Ucrania, China, Irán o Corea del Norte, ni nos dirigimos a entidades responsables del sustento de civiles (asistencia sanitaria), instituciones gubernamentales, iglesias u organizaciones benéficas para niños (sin fines de lucro).

Los especialistas de Group-IB lograron infiltrarse en el grupo Lynx RaaS aprovechando qTox para establecer contacto con el intruso. Esto les permitió acceder al panel de afiliados del grupo y obtener información importante sobre sus operaciones.

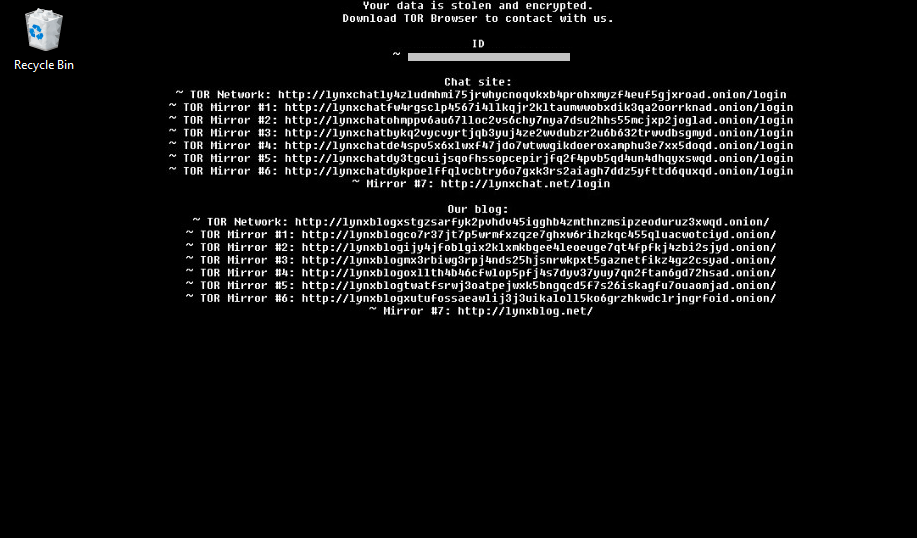

Figura 4. Captura de pantalla de la página de autenticación del grupo de ransomware Lynx.

El panel de afiliados del grupo de ransomware Lynx incluyó varias secciones, incluidas “Noticias”, “Chats”, “Empresas”, “Rellenos” y “Filtraciones”, cada una con propósitos distintos dentro de las operaciones del grupo.

Noticias

La sección “Noticias” del panel de afiliados del grupo de ransomware Lynx funciona como un centro central para actualizaciones y anuncios. Proporciona a los afiliados información crítica, como detalles sobre las nuevas funciones agregadas al locker o panel, así como recursos esenciales como espejos actualizados para el blog del grupo y el panel de administración.

Figura 5. Captura de pantalla de la sección “Noticias” del panel del ransomware Lynx.

A continuación se muestra una tabla que detalla las actualizaciones observadas y las fechas de publicación de la sección “Noticias” del panel de afiliados del grupo de ransomware Lynx:

| Fecha | Título de la noticia: |

| 03.08.2024 | Espejos del panel de administración |

| 03.08.2024 | Espejos de blog |

| 03.08.2024 | Espejos en el panel de invitados |

| 03.08.2024 | Espejos de panel de corporación |

| 22.09.2024 | Nuevas funciones |

A continuación se muestran capturas de pantalla de la sección “Noticias”, que muestran publicaciones relacionadas con los espejos de la infraestructura del grupo de ransomware Lynx.

El siguiente texto se extrae de publicaciones que detallan las listas de espejos de la infraestructura maliciosa del grupo de ransomware Lynx:

Espejos del panel de administración:

http://lynxad2seqpyu52lr5v7il4idasv23535a46s4bj65b3v7t5y6u5daqd.onion/login http://lynx2m7xz73zpmlm5nddbokk6a55fh2nzjq2r5nk2hbdbk74iddqfiqd.onion/login http://lynxcwuhva6qzlnj3m3qrcl6bgvnxpixg5vsikf53vutdf3ijuv2pxyd.onion/login http://lynxcyys7c2np3b3er2wo6sufwoonmh6i3nykv53pst336c3ml4ycjqd.onion/login http://lynxdehvlvrrtnhtpuy6bhrxffzvl5j7y7p3zl553slzq44lcb2jzkyd.onion/login http://lynxikczcyposxfz5a7hxbqxilsrtx7zdzwmhk5wcb5qoatbv2suizid.onion/login http://lynxroggpujfxy7xnlrz3yknphqgk4k5dy4rhaldgz2hpxyyy3ncuvad.onion/login

Espejos de blog:

http://lynxblogxstgzsarfyk2pvhdv45igghb4zmthnzmsipzeoduruz3xwqd.onion/ http://lynxblogco7r37jt7p5wrmfxzqze7ghxw6rihzkqc455qluacwotciyd.onion/ http://lynxblogijy4jfoblgix2klxmkbgee4leoeuge7qt4fpfkj4zbi2sjyd.onion/ http://lynxblogmx3rbiwg3rpj4nds25hjsnrwkpxt5gaznetfikz4gz2csyad.onion/ http://lynxblogoxllth4b46cfwlop5pfj4s7dyv37yuy7qn2ftan6gd72hsad.onion/ http://lynxblogtwatfsrwj3oatpejwxk5bngqcd5f7s26iskagfu7ouaomjad.onion/ http://lynxblogxutufossaeawlij3j3uikaloll5ko6grzhkwdclrjngrfoid.onion/

Espejos del panel de invitados:

http://lynxoifh5boac42m6xdoak6ne7q53sz7kgaaze7ush72uuetbnjg2oqd.onion/login http://lynx25vsi4cxesh44chevu2qyguqcx4zrjsjd77cjrmbgn75xkv626yd.onion/login http://lynxaeddweqscykez5rknrug6ui5znq4yoxof5qnusiatiyuqqlwhead.onion/login http://lynxbk3nzrnph5z5tilsn3twfcgltqynaofuxgb5yt43vdu266z3vvyd.onion/login http://lynxhwtifuwxs2zejofpagvzxf7p2l3nhdi3zlrap3y2wsn5hqyfeuid.onion/login http://lynxjamasdeyeeiusfgfipfivewc3l3u34hyiiguhdyj776mh535l4ad.onion/login http://lynxk7rmhe7luff3ed7chlziwrju34pzc5hm452xhryeaeulc3wxc3ad.onion/login

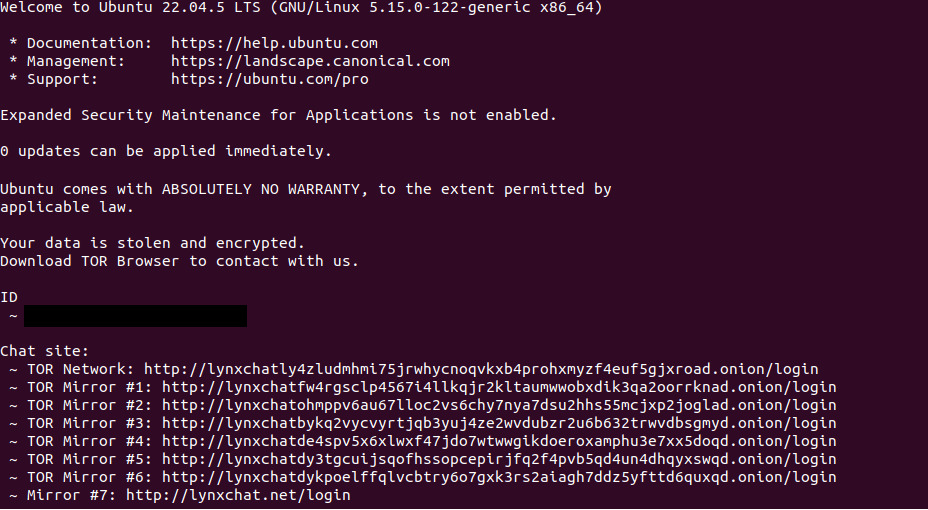

Espejos corporativos:

http://lynxchatly4zludmhmi75jrwhycnoqvkxb4prohxmyzf4euf5gjxroad.onion/login http://lynxchatfw4rgsclp4567i4llkqjr2kltaumwwobxdik3qa2oorrknad.onion/login http://lynxchatohmppv6au67lloc2vs6chy7nya7dsu2hhs55mcjxp2joglad.onion/login http://lynxchatbykq2vycvyrtjqb3yuj4ze2wvdubzr2u6b632trwvdbsgmyd.onion/login http://lynxchatde4spv5x6xlwxf47jdo7wtwwgikdoeroxamphu3e7xx5doqd.onion/login http://lynxchatdy3tgcuijsqofhssopcepirjfq2f4pvb5qd4un4dhqyxswqd.onion/login http://lynxchatdykpoelffqlvcbtry6o7gxk3rs2aiagh7ddz5yfttd6quxqd.onion/login http://lynxch2k5xi35j7hlbmwl7d6u2oz4vp2wqp6qkwol624cod3d6iqiyqd.onion/login

A continuación se muestra una captura de pantalla de la sección “Noticias”, que destaca una publicación sobre las nuevas funciones introducidas en el locker y el panel de afiliados del ransomware Lynx. Las actualizaciones incluyen mejoras en los modos de cifrado y la incorporación de un dominio no Onion para el chat de la empresa, lo que permite el acceso a través de navegadores web estándar.

Figura 7. Captura de pantalla de una publicación en la sección “Noticias” del panel del ransomware Lynx, con fecha del 22 de septiembre de 2024.

Texto del post:

– Modos de cifrado (rápido, medio, lento, completo)

– Modo silencioso

– Dominio para chat de empresa (acceso a través de navegadores normales)

Empresas

La sección “Empresas” ofrece una interfaz para que los afiliados gestionen a las víctimas. Esto incluye la creación de perfiles de víctimas, la configuración de información específica de las víctimas y la generación de muestras de ransomware únicas adaptadas a cada víctima.

Figura 8. Captura de pantalla de la sección “Empresas” del panel del ransomware Lynx.

El intruso puede configurar la siguiente información sobre cada víctima:

– Nombre de la empresa

– Enlace a zoominfo

– País

– Número de empleados

– Ingresos del año en $

– El costo del caso en $

Figura 9. Captura de pantalla de la interfaz para crear una nueva empresa en la sección “Empresas” del panel del ransomware Lynx.

Una vez creada una víctima, se genera automáticamente un chat dedicado a ella. A este chat se puede acceder a través de la sección “Chats”, lo que agiliza la comunicación y la gestión de cada caso.

Figura 10. Captura de pantalla del chat con la víctima en la sección “Empresas” del panel del ransomware Lynx.

Las capturas de pantalla que aparecen a continuación muestran una víctima ya creada, incluidos breves detalles sobre la víctima y las acciones disponibles que se pueden realizar para cada empresa. Estas acciones incluyen descargar muestras del ransomware Lynx para la víctima, cambiar la contraseña para acceder al chat, prohibir las negociaciones con la empresa, ajustar el monto del rescate o eliminar el chat por motivos de seguridad.

Archivo de descarga de afiliados que contiene múltiples compilaciones binarias para varias arquitecturas (x86, ARM, MIPS, PPC, ESXi, etc.). Esto permite a los afiliados implementar el ransomware ampliamente en diversos sistemas de la red corporativa de la víctima.

Archivo todo en uno para afiliados

En lugar de atacar una única arquitectura, el grupo de ransomware Lynx ofrece a sus afiliados un paquete completo. Dentro de este archivo, hay ejecutables diseñados para Linux x64, Linux ARM, MIPS, ESXi y más. Los afiliados pueden elegir la versión que necesiten para cualquier segmento específico de la red de la víctima.

Cobertura arquitectónica integral

Las redes corporativas modernas rara vez son homogéneas, pueden incluir infraestructura virtualizada (ESXi) y servidores x86_64 que ejecutan Linux o Windows. Tener varias versiones listas aumenta la eficacia del ransomware, ya que puede ejecutarse en casi cualquier sistema.

Compilación cruzada sencilla

Gracias a las cadenas de herramientas de compilación cruzada versátiles de Linux, los atacantes pueden crear fácilmente distintas variantes (por ejemplo, linux-armv7, linux-mips, linux-s390x). Estas cadenas de herramientas permiten la vinculación estática y dinámica (musl vs. glibc) para que los binarios puedan ejecutarse sin problemas en entornos mínimos o en contenedores.

Binarios Musl

Algunos archivos binarios del archivo tienen una etiqueta -musl. Estos están vinculados con la biblioteca C musl, lo que los hace más portátiles para entornos de borde y contenedores que podrían no tener instaladas las bibliotecas glibc estándar.

Maximizar el alcance en ataques dirigidos

Incluso en un ataque dirigido, el afiliado se beneficia de tener todas las versiones posibles. Una vez que se infiltran en una red, pueden descubrir qué arquitecturas están presentes, como hosts ESXi, sistemas basados en ARM o mainframes IBM, e implementar el binario correspondiente sin necesidad de volver a compilar ni buscar nada más.

Lista de muestras en archivo:

linux-arm64 Linux-armv5-musl linux-armv7 Linux-ESXI linux-ppc64le Linux-x64 Linux-arm64-musl linux-armv6 linux-armv7a Linux-mips Linux-riscv64 Linux-x86 linux-armv5 Linux-armv6-musl linux-armv7l-musl Linux-Mipsel-LTS linux-s390x ventanas

Charlas

La sección “Chats” proporciona información sobre los chats creados para las negociaciones con las víctimas.

Figura 12. Captura de pantalla de la sección “Chat” del panel del ransomware Lynx.

Rellenos

La sección “Stuffers” ofrece a los afiliados una interfaz simplificada para gestionar a sus subafiliados o miembros del equipo para realizar esfuerzos colaborativos. Los afiliados pueden agregar fácilmente un nuevo “stuffer” asignándole un nombre de usuario y una contraseña únicos, lo que permite un acceso seguro e individualizado para cada miembro del equipo.

A continuación se muestran capturas de pantalla que brindan una descripción general de cómo aparece en el panel de afiliados:

Fugas

La sección “Fugas” permite a los afiliados crear y gestionar publicaciones sobre empresas que han sido atacadas pero que no han pagado el rescate. Los afiliados pueden programar estas publicaciones, personalizar el logotipo de la empresa atacada, seleccionar una empresa de la lista en la sección “Empresas”, especificar un horario de publicación, elegir una categoría de publicación, añadir una descripción de la fuga, generar una contraseña y adjuntar archivos relevantes.

A continuación se muestran capturas de pantalla que muestran la interfaz del panel de afiliados para crear y programar publicaciones:

Información técnica

El ransomware está disponible en versiones para Windows y Linux, aunque esta última aún no ha sido detectada. Sus características son relativamente estándar para un ransomware y muestran un comportamiento típico de otras amenazas de su tipo. La extensión de archivo utilizada es “.LYNX”, que se adjunta a los archivos cifrados.

Resumen general de las opciones de la línea de comandos de las versiones de Windows y Linux:

| Opciones | Descripción | Ventanas | Linux |

| archivo | Cifrar sólo los archivos especificados | en | en |

| dirección | Cifrar sólo los directorios especificados | en | en |

| modo | lento (25%), medio (15%), rápido (5%), completo (100%) | en | en |

| esxi | Forzar la detención de todas las máquinas virtuales ESXi | en | |

| demora | Retrasar el cifrado durante N minutos | en | |

| tenedor | Proceso de bifurcación | en | |

| mensaje | Configurar nota de rescate en el mensaje del día | en | |

| verboso | Imprimir mensajes de registro | en | en |

| ayuda | Menú de ayuda para imprimir | en | en |

| silencioso | Habilitar cifrado silencioso (no se agregarán extensiones ni notas) | en | |

| procesos de parada | Detener procesos mediante RestartManager | en | |

| encriptar red | Cifrar recursos compartidos de red | en | |

| unidades de carga | Cargar unidades ocultas (dañará el cargador de arranque) | en | |

| ocultar-cmd | Ocultar la ventana de la consola | en | |

| Sin antecedentes | No cambie la imagen de fondo | en | |

| Sin impresión | No imprimir notas en impresoras | en | |

| matar | Matar procesos/servicios | en | |

| modo seguro | Entrar en modo seguro | en |

Ventanas

Al comparar nuestra muestra con las que se informaron en octubre de 2024, una diferencia clave es que el ransomware Lynx ha introducido una opción de “modo” (rápido/medio/lento/completo), que permite al atacante elegir el porcentaje de un archivo que desea cifrar, lo que le permite decidir el equilibrio entre la velocidad y la cantidad de datos cifrados. Por el contrario, las versiones anteriores de Lynx solo tienen una opción predeterminada que consiste simplemente en cifrar 1 MB por cada 6 MB (en realidad, esto es aproximadamente el 16 %, que es el modo “medio”).

Figura 15. Opciones de línea de comandos de la versión para Windows del ransomware Lynx

Figura 16. Registros detallados durante el cifrado

La nota de rescate está codificada en base64 y se incluye en el archivo binario. Se coloca en todos los directorios cifrados.

Figura 17. Nota de rescate de Lynx

Preparación del entorno

Para garantizar un proceso de cifrado sin problemas, hace algunas cosas

- Cuando se determina que no se tiene acceso suficiente a los archivos que se van a cifrar, intenta aumentar los privilegios. Habilita “SeTakeOwnershipPrivilege” para el token de acceso al proceso actual y toma posesión del objeto de archivo. Luego se utiliza para cambiar la Lista de control de acceso discrecional (DACL) del objeto de archivo.

- Utiliza el Administrador de reinicio de Windows para finalizar los procesos que actualmente están utilizando los recursos específicos.

- Cuando la opción “load-drives” está habilitada, enumera todos los volúmenes y el sistema intentará montar cualquier volumen no montado y asignarle una letra de unidad.

Extensiones incluidas en la lista blanca

.exe, .dll, .msi, .lynx

Servicios y procesos incluidos en la lista negra

Servicios: "sql", "veeam", "backup", "exchange" Procesos: "sql", "veeam", "backup", "exchange", "java", "notepad"

Esquema de cifrado

El ransomware utiliza un enfoque multiproceso para acelerar el proceso de cifrado mediante la creación de una cantidad de subprocesos equivalente a cuatro veces la cantidad de núcleos de CPU en el sistema. Utiliza el mecanismo de puerto de finalización de E/S de Windows para administrar de manera eficiente las operaciones de E/S asincrónicas, lo que permite que los subprocesos gestionen tareas de lectura y escritura de disco sin bloquear el proceso de cifrado.

El ransomware utiliza la combinación de Curve25519 Donna y AES-128 en modo CTR para cifrar los archivos. Por último, renombra el archivo con la extensión .LYNX.

Cifrado posterior

Realiza los pasos habituales posteriores al cifrado, cambiando el fondo de pantalla del escritorio de la máquina comprometida por una nota de rescate. También intentará imprimir la nota de rescate en las impresoras conectadas. Enumera todas las impresoras locales, excluyendo “Microsoft Print to PDF” y “Microsoft XPS Document Writer”, y procede a enviarles la nota del ransomware como un trabajo de impresión.

Figura 18. Nota de rescate establecida como fondo de pantalla

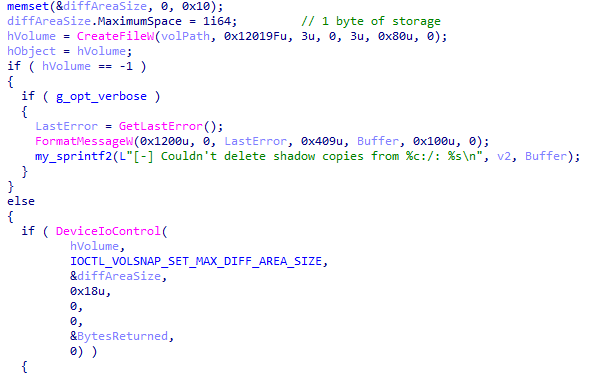

Eliminar instantáneas

El ransomware intenta eliminar instantáneas modificando el tamaño de la cantidad máxima de espacio de almacenamiento de instantáneas de volumen. Esto se hace a través de DeviceIoControl() utilizando el código de control IOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE (0x53C028). Al configurar el espacio máximo en 1 byte, obliga a Windows a eliminar todas las instantáneas de volumen existentes.

Figura 19. Fragmento de código para eliminar copias de sombra

Linux

La versión Linux del ransomware es mucho más sencilla y las versiones Linux del ransomware suelen estar desarrolladas para atacar sistemas ESXI. Para iniciar el cifrado, hay que especificar un archivo o directorio para la versión Linux.

El esquema de cifrado es el mismo que el de Windows. Sin embargo, en comparación con la versión de Windows, que utiliza cuatro veces más núcleos, la versión de Linux genera subprocesos equivalentes a dos veces la cantidad de núcleos para procesar archivos.

Las notas de rescate se colocan en cada directorio y también pueden configurarse como mensaje del día (MOTD).

Figura 20. Nota de rescate establecida como MOTD

Figura 21. Opciones de línea de comandos de la versión Linux del ransomware Lynx

Detener ESXI y eliminar instantáneas

Escribe el siguiente comando en un archivo llamado “ kill ” y procede a ejecutar el archivo. Termina de manera forzada todas las máquinas virtuales en el host ESXi usando sus identificadores mundiales.

para i en $(lista de procesos esxcli vm | grep 'Mundo' | grep -Eo '[0-9]{1,8}'); hacer esxcli vm process kill -t=force -w=$i; hecho"

Para eliminar las instantáneas de la máquina virtual, escribe el siguiente comando en un archivo llamado “ eliminar ” y procede a ejecutar el archivo.

para i en $(vim-cmd vmsvc/getallvms | awk '{print $1}' | grep -Eo '[0-9]{1,8}'); hacer vim-cmd vmsvc/snapshot.removeall $i; hechoComparación con INC

Ha sidoinformado previamenteque la versión de Windows del ransomware Lynx se parece mucho al ransomware INC, lo que sugiere que podrían haber comprado el código fuente del ransomware INC. Las características de la versión Linux analizada de Lynx también mostraron fuertes similitudes. Decidimos compararla con la versión Linux ESXI del ransomware INC (SHA256: c41ab33986921c812c51e7a86bd3fd0691f5bba925fae612f1b717afaa2fe0ef) utilizando BinDiff. Hubo un total de 147 coincidencias de funciones no pertenecientes a la biblioteca entre las 2 muestras, lo que hace que aproximadamente > 91% de funciones se superpongan. La similitud general se situó en el 87% con un 98% de confianza.

Figura 22. Comparación BinDiff de la muestra Lynx y la muestra INC

Conclusión

Lynx ha emergido como un formidable operador de RaaS al combinar un arsenal versátil de compilaciones de ransomware, un ecosistema de afiliados estructurado y tácticas de extorsión sistemáticas. Las características de su panel, desde la gestión de víctimas hasta la publicación programada de filtraciones, demuestran un enfoque a escala industrial para el cibercrimen.

Cabe destacar que un análisis en profundidad reveló una superposición significativa de código con el ransomware INC (más del 90 % de las funciones de la variante Linux ESXi coinciden cuando se comparan a través de BinDiff). Esto indica claramente que Lynx puede haber comprado o adaptado el código fuente del ransomware INC, lo que le permite aprovechar las capacidades existentes del malware. Para las organizaciones, esto subraya la importancia de actualizar continuamente los procedimientos de respuesta a incidentes, invertir en inteligencia de amenazas en tiempo real y fomentar una cultura de seguridad ante todo.

A medida que grupos RaaS como Lynx amplían los límites de la extorsión cibernética, solo una estrategia defensiva proactiva y adaptativa protegerá los datos críticos y mantendrá la resiliencia empresarial.

Fuente : Blog Group-IB

Lea más sobre ciberseguridad en;

SWIFT: seguridad efectiva con AI en el contexto 2025

Programa de Fortalecimiento en Ciber seguridad e Investigación 2025

Ciberataques a Infraestructuras Críticas 2025: Riesgos, Amenazas y Seguridad

La Cultura del Peligro 2025: Un Análisis Crítico de seguridad