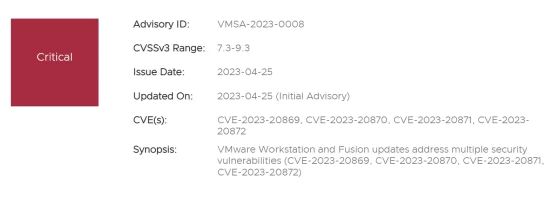

VMware ha lanzado actualizaciones para abordar múltiples fallas de seguridad en su estación de trabajo y software Fusion, entre la cuales citamos a CVE-2023-20869

La vulnerabilidad más crítica podría permitir que un atacante local logre la ejecución del código, lo que podría permitir que el atacante tome el control del sistema afectado.

Se recomienda encarecidamente a los usuarios de VMware Workstation y Fusion que actualicen sus sistemas con las últimas versiones del software, que abordan estas vulnerabilidades de seguridad. Además, se debe mantener una buena práctica de seguridad cibernética, incluyendo el uso de contraseñas fuertes y la actualización regular de software y sistemas operativos para mantenerse protegido contra amenazas conocida.

La vulnerabilidad CVE-2023-20869 es una vulnerabilidad de desbordamiento de búfer basada en pila que se encuentra en la funcionalidad de compartir dispositivos host Bluetooth con la máquina virtual. Esta vulnerabilidad tiene una puntuación CVSS de 9.3, lo que indica que es una vulnerabilidad crítica que puede ser explotada de manera remota y puede causar graves consecuencias en el sistema afectado.

En resumen, esta vulnerabilidad permite a un atacante remoto ejecutar código malicioso en el sistema objetivo al explotar la vulnerabilidad de desbordamiento de búfer. Para explotar esta vulnerabilidad, el atacante necesita enviar un paquete especialmente diseñado al sistema afectado.

Es importante tomar medidas inmediatas para mitigar esta vulnerabilidad, como aplicar los parches de seguridad correspondientes y limitar el acceso de los dispositivos Bluetooth no confiables a los sistemas afectados. Además, se recomienda a los usuarios y administradores que estén atentos a cualquier actividad sospechosa en sus sistemas y tomen medidas de seguridad adicionales si es necesario.

La declaración de la compañía indica que un actor malintencionado que tenga privilegios administrativos locales en una máquina virtual puede explotar esta vulnerabilidad para ejecutar código malicioso como el proceso VMX de la máquina virtual que se ejecuta en el host. Esto significa que el atacante podría obtener acceso completo al sistema host y a otros sistemas conectados en la red.

Dado que un atacante puede aprovechar esta vulnerabilidad para tomar el control completo del sistema afectado, es importante que los usuarios y administradores tomen medidas inmediatas para mitigar los riesgos asociados. Además de aplicar los parches de seguridad y limitar el acceso de los dispositivos Bluetooth no confiables a los sistemas afectados, también se deben implementar controles de seguridad adicionales, como monitorear el tráfico de red y restringir el acceso a los sistemas críticos solo a usuarios autorizados.

En resumen, esta vulnerabilidad presenta un riesgo significativo para la seguridad de los sistemas afectados y se deben tomar medidas inmediatas para mitigar el riesgo de explotación. Es importante estar atento a cualquier actividad sospechosa y tomar medidas de seguridad adicionales si es necesario para proteger los sistemas y datos críticos.

La vulnerabilidad de lectura fuera de los límites (CVE-2023-20870) que afecta la misma función en VMware podría permitir que un atacante local con privilegios de administrador acceda a información confidencial almacenada en la memoria del hipervisor de una máquina virtual. El puntaje CVSS para esta vulnerabilidad es de 7.1, lo que indica una vulnerabilidad de seguridad de nivel medio.

Es importante que los usuarios de VMware estén al tanto de esta vulnerabilidad y apliquen rápidamente los parches disponibles para mitigar cualquier riesgo potencial. Además, se recomienda a los usuarios que sigan las mejores prácticas de seguridad, como restringir el acceso a las máquinas virtuales a los usuarios que necesitan acceso y mantener sus sistemas y aplicaciones actualizados con los últimos parches y actualizaciones de seguridad.

Ambas vulnerabilidades (CVE-2023-20869 y CVE-2023-20870) fueron descubiertas y demostradas por investigadores de STAR Labs en el concurso de piratería Pwn2Own celebrado en Vancouver el mes pasado. Como recompensa por su descubrimiento, los investigadores recibieron una suma total de $ 80,000.

Este tipo de concursos de hacking ético son importantes para descubrir y demostrar vulnerabilidades de seguridad en sistemas y aplicaciones populares, y para motivar a los investigadores a compartir sus hallazgos con los proveedores de software para que puedan tomar medidas para solucionar las vulnerabilidades antes de que sean explotadas por atacantes malintencionados. Es una forma efectiva de aumentar la seguridad de los sistemas y aplicaciones que utilizamos a diario.

VMware ha abordado dos vulnerabilidades adicionales en su software. Una de ellas es una falla de escalada de privilegios local (CVE-2023-20871) en Fusion, que ha sido calificada con un puntaje CVSS de 7.3. Esta vulnerabilidad podría permitir que un atacante local con acceso a una cuenta de usuario limitada obtenga privilegios de administrador en el sistema afectado, lo que podría dar lugar a una serie de acciones maliciosas.

La segunda vulnerabilidad es una falla de lectura/escritura fuera de los límites en la emulación de dispositivo de CD/DVD SCSI (CVE-2023-20872), que ha sido calificada con un puntaje CVSS de 7.7. Esta vulnerabilidad podría permitir que un atacante remoto o local provoque una condición de desbordamiento de búfer en el hipervisor de VMware, lo que podría permitir la ejecución de código arbitrario o la denegación de servicio.

Es importante que los usuarios de VMware apliquen rápidamente los parches de seguridad disponibles para abordar estas vulnerabilidades y seguir las mejores prácticas de seguridad, como restringir el acceso a los sistemas y aplicaciones a los usuarios que necesitan acceso y mantener sus sistemas actualizados con los últimos parches y actualizaciones de seguridad.

La primera vulnerabilidad (CVE-2023-20871) en Fusion podría permitir que un atacante con acceso de lectura/escritura al sistema operativo host obtenga acceso de raíz, lo que podría permitirles tomar el control total del sistema afectado. Es una vulnerabilidad de escalada de privilegios que podría ser explotada por un atacante local con acceso limitado al sistema.

En cuanto a la segunda vulnerabilidad (CVE-2023-20872), podría permitir la ejecución de código arbitrario en el hipervisor de VMware. Esta vulnerabilidad de lectura/escritura fuera de los límites podría ser explotada por un atacante remoto o local para provocar una condición de desbordamiento de búfer en el hipervisor, lo que podría permitir la ejecución de código malicioso en el sistema afectado.

Es importante que los usuarios de VMware tomen medidas inmediatas para protegerse contra estas vulnerabilidades aplicando los parches de seguridad correspondientes y siguiendo las mejores prácticas de seguridad, como restringir el acceso a los sistemas y aplicaciones a los usuarios que necesitan acceso y mantener sus sistemas actualizados con los últimos parches y actualizaciones de seguridad.

CVE-2023-20872

VMware ha declarado que un atacante malintencionado con acceso a una máquina virtual que tiene una unidad de CD/DVD física conectada y configurada para usar un controlador SCSI virtual puede aprovechar la vulnerabilidad (CVE-2023-20872) mencionada anteriormente para ejecutar código en el hipervisor desde la máquina virtual.

Esta vulnerabilidad se debe a una falla de lectura/escritura fuera de los límites en la emulación del dispositivo de CD/DVD SCSI en el hipervisor de VMware, que podría permitir que un atacante remoto o local provoque una condición de desbordamiento de búfer en el hipervisor. Si se explota con éxito, el atacante podría ejecutar código malicioso en el sistema afectado y comprometer la seguridad de la máquina virtual y el host del hipervisor.

Para protegerse contra esta vulnerabilidad, es importante que los usuarios de VMware actualicen su software con los parches de seguridad disponibles y sigan las mejores prácticas de seguridad, como restringir el acceso a los sistemas y aplicaciones a los usuarios que necesitan acceso y mantener sus sistemas actualizados con los últimos parches y actualizaciones de seguridad. También es importante tener en cuenta que, en algunos casos, puede ser necesario desconectar las unidades de CD/DVD físicas de las máquinas virtuales para mitigar el riesgo de explotación de esta vulnerabilidad.

VMware ha solucionado las vulnerabilidades mencionadas en la versión 17.0.2 de Workstation y en la versión 13.0.2 de Fusion. Es importante que los usuarios actualicen su software con estos parches de seguridad lo antes posible para protegerse contra estas vulnerabilidades.

CVE-2023-20869 y CVE-2023-20870

Además, para CVE-2023-20869 y CVE-2023-20870, VMware ha sugerido una solución temporal para los usuarios que no pueden aplicar los parches de inmediato. Esta solución temporal implica desactivar la compatibilidad con Bluetooth en la máquina virtual afectada para evitar que los atacantes puedan explotar estas vulnerabilidades.

Sin embargo, es importante tener en cuenta que desactivar la compatibilidad con Bluetooth puede no ser una solución adecuada en todas las situaciones, especialmente si la máquina virtual requiere la funcionalidad de Bluetooth.

En tales casos, es esencial aplicar los parches de seguridad tan pronto como sea posible para mitigar el riesgo de explotación de estas vulnerabilidades.

Para mitigar la vulnerabilidad CVE-2023-20872, se recomienda quitar el dispositivo de CD/DVD de la máquina virtual afectada o configurar la máquina virtual para que no use un controlador SCSI virtual.

Sin embargo, es importante tener en cuenta que estas soluciones temporales pueden no ser adecuadas en todas las situaciones, especialmente si la máquina virtual requiere la funcionalidad de CD/DVD. En tales casos, es esencial aplicar los parches de seguridad disponibles lo antes posible para protegerse contra esta vulnerabilidad.

Además, es importante seguir las mejores prácticas de seguridad, como restringir el acceso a los sistemas y aplicaciones a los usuarios que necesitan acceso y mantener sus sistemas actualizados con los últimos parches y actualizaciones de seguridad. También se recomienda tener una estrategia de seguridad en capas y utilizar soluciones de seguridad como firewalls, antivirus y detección de intrusiones para protegerse contra amenazas en el nivel del host y de la red.

CVE-2023-20864

VMware corrigió una falla crítica de deserialización la semana pasada, que afectaba a varias versiones de Aria Operations for Logs. La vulnerabilidad fue identificada como CVE-2023-20864 y recibió una puntuación de CVSS de 9.8, lo que indica que era una vulnerabilidad muy grave.

La vulnerabilidad CVE-2023-20864 podría haber permitido a un atacante remoto sin autenticación tomar el control del servidor de destino y ejecutar código arbitrario con privilegios elevados. VMware recomendó a los usuarios actualizar a las versiones 1.3.7, 1.4.5 o 2.0.2 de Aria Operations for Logs para abordar esta vulnerabilidad crítica.

Es importante que los usuarios de VMware estén al tanto de las vulnerabilidades y apliquen los parches de seguridad disponibles tan pronto como sea posible para proteger sus sistemas contra posibles ataques. También se recomienda seguir las mejores prácticas de seguridad y mantenerse actualizado con las últimas noticias y alertas de seguridad para protegerse contra las amenazas emergentes.

Por Marcelo Lozano – General Publisher IT CONNECT LATAM

Lea más sobre ciberseguridad en;

Aplicaciones críticas bancarias: 2023 un año para el olvido

Qbot 2023 infecta correos corporativos con archivos PDF maliciosos

QRadar Security Suite: la navaja suiza 2023 de IBM

AuKill: Bring Your Own Vulnerable Driver para deshabilitar software de detección y EDR

Decoy Dog 2023: kit de herramientas de malware

CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869, CVE-2023-20869,